Sysmon Kurulum ve Yapılandırması

SysInternals ailesinden olan Sysmon (System Monitor), windows işletim sistemleri üzerindeki aktiviteleri detaylı olarak izlemeye yarar. Oluşturulan process’ler, ağ ağınızdaki gelişmiş tehditleri tespit etmenize yardımcı olabilecek, ana bilgisayar düzeyinde önemli bir izleme aracıdır. Sysmon aktiviteleri Windows Olay Günlüğü üzerinden incelenebilmektedir.

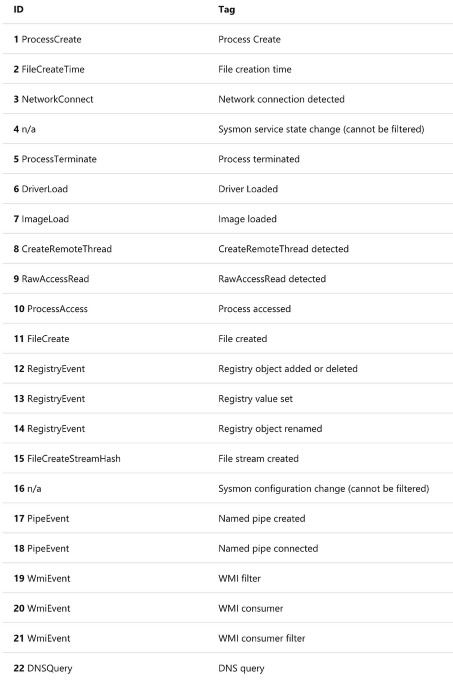

Sysmon aşağıdaki etkinlikleri izler:

• Dosya oluşturulması, değiştirilmesi veya silinmesi. Sysmon dosya değişiklik etkinliklerini kaydeder.

• Süreç başlatılması. Sysmon yeni süreçlerin başlatılmasını kaydeder.

• Registry anahtarı oluşturulması, değiştirilmesi veya silinmesi. Sysmon Registry değişikliklerini izler.

• Görev yöneticisi etkinlikleri. Görev yöneticisinin yeni görevler oluşturması, silmesi vb. etkinliklerini kaydeder.

• Ağ etkinlikleri. Ağ bağlantıları, TCP/UDP akışları, DNS sorguları vb. ağ trafiğini izler.

• Güvenlik olayları. Kullanıcı oturum açma/kapatma, erişim reddi vb. güvenlik olaylarını kaydeder.

• Sürücü yüklemeleri. Yeni sürücülerin yüklendiği etkinlikleri izler.

• Tarayıcı etkinlikleri. Tarayıcı pencerelerinin açılması, URL erişimi vb. etkinlikleri kaydeder.

Kurulum

Öncelikle sysmon’u bu adresten indiriyoruz.

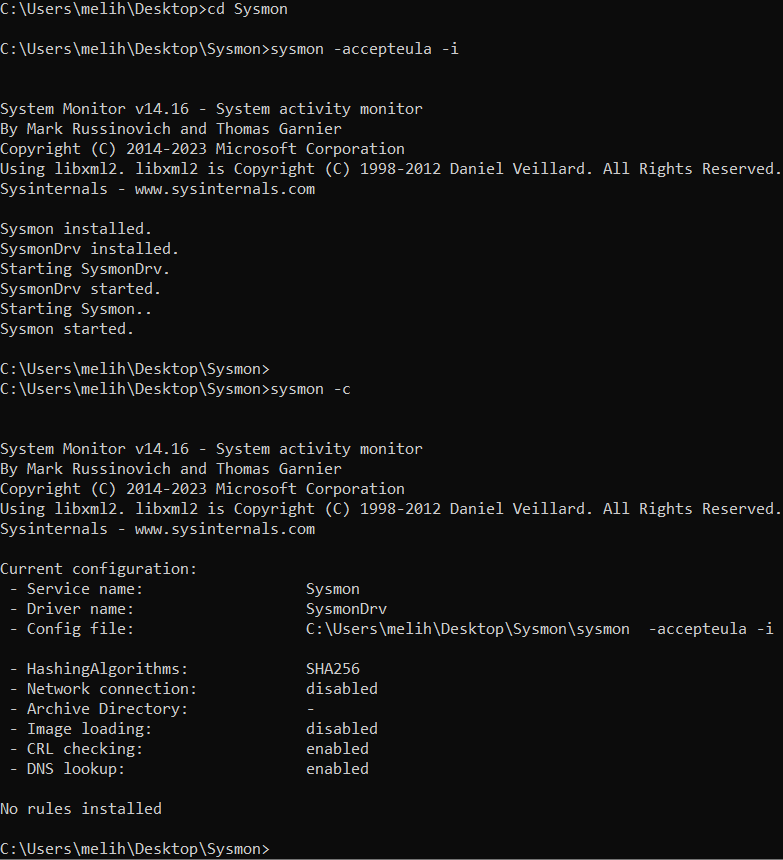

sysmon –i : Kurulum

Sysmon.exe –u : Kaldırma

Aşağıdaki gibi kurulum sağlanabilir.

-Sysmon -accepteula -i

-Sysmon -c

Normal durumlarda config xml’i vermeden de kurulabilir fakat hazır ve best pratices sayılabilecek bir yapılandırmada bulunmaktadır.

https://github.com/SwiftOnSecurity/sysmon-config bu bağlantıda sysmon için best pratices config’i indirebilirsiniz ve çıkan xml dosyasını sysmon klasörüne dahil edebilirsiniz.

Aşağıdaki komut ile aktif edebilirsiniz.

sysmon.exe -accepteula -i sysmonconfig-export.xml

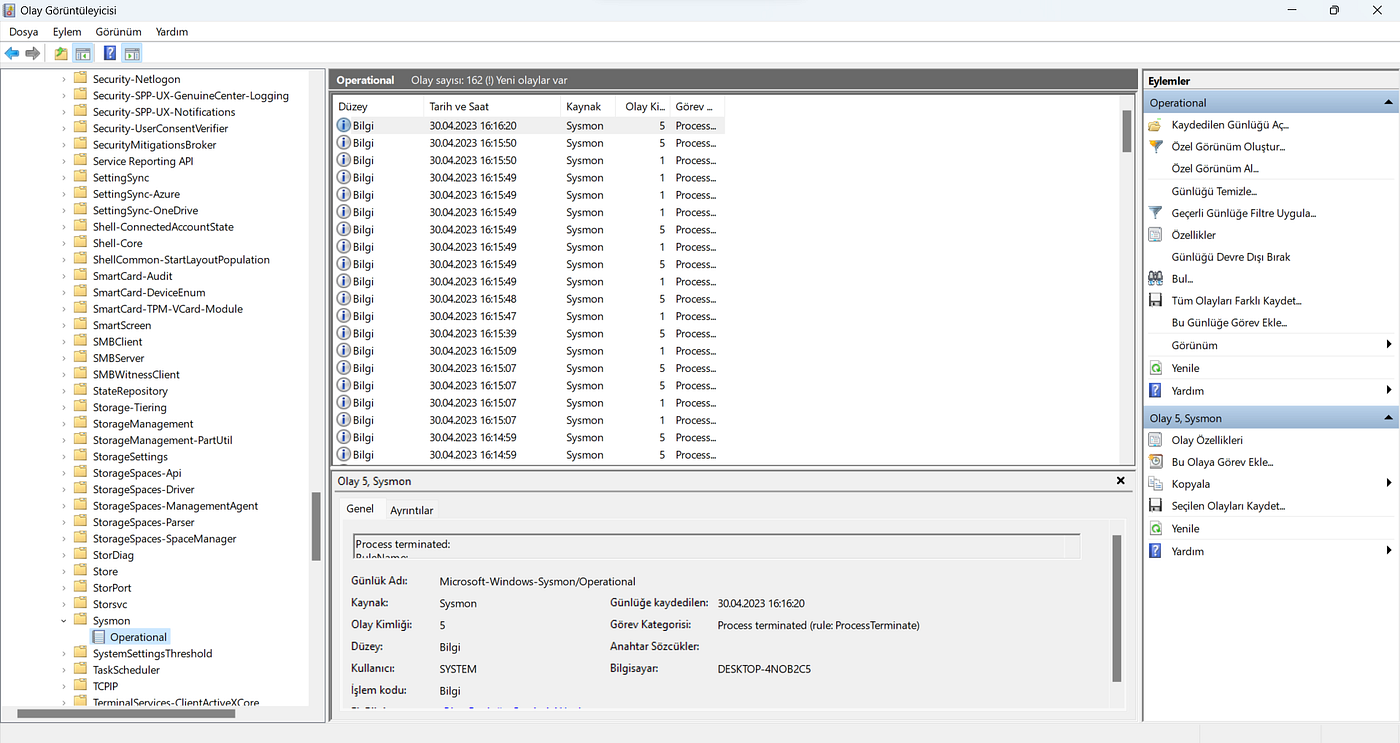

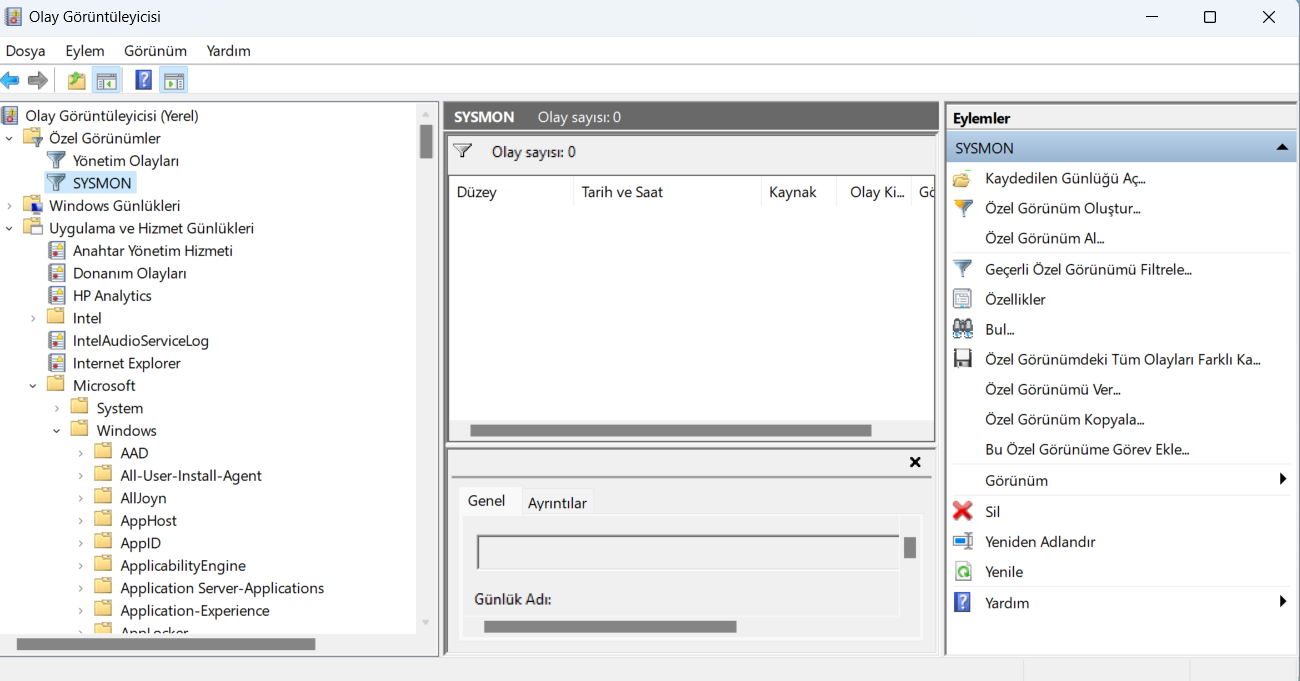

Windows Olay Günlüğü üzerinden Application and Services Logs -> Microsoft -> Windows -> Sysmon -> Operational adımlarından ulaşılabilirsiniz.

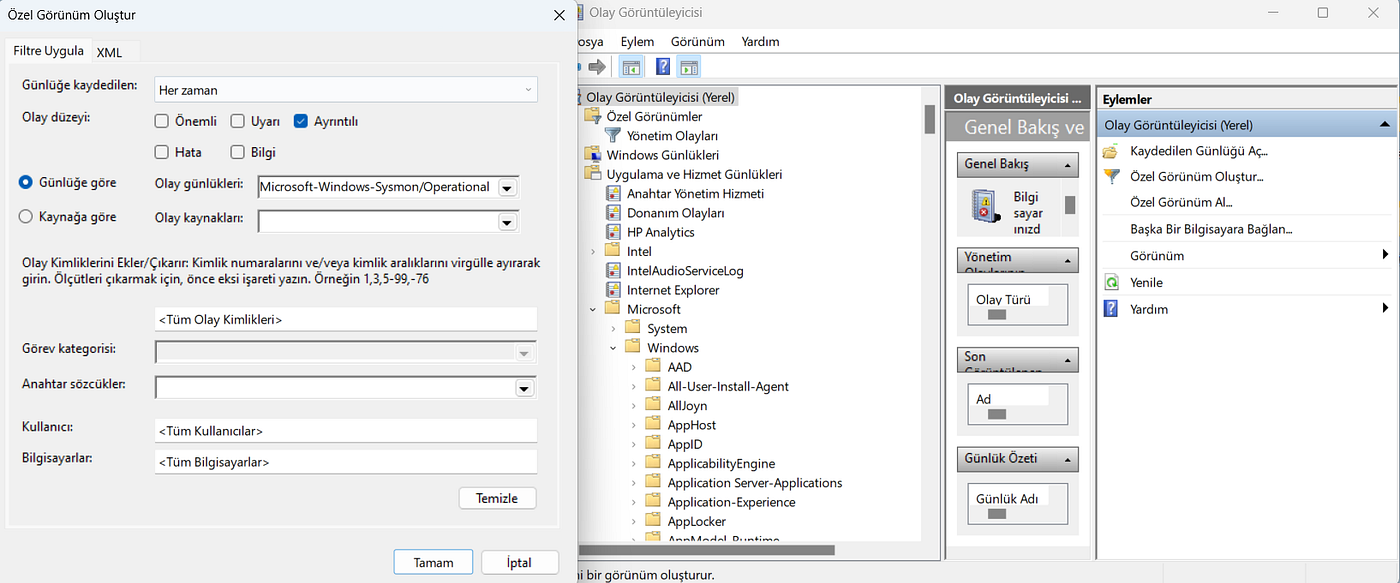

Olay takibi sağlanması adına özel bir görünüm oluşturacağız. Burada Olay düzeyi ve ismi konusunda karar alınmalıdır.

Aşağıdaki gibi görüntüleme sağlanabilir.

C:/Sysmon/Sysmon64 -accepteula -i -h md5,sha256 -n

Bu komut ile Hashleme sağlanabilmektedir.

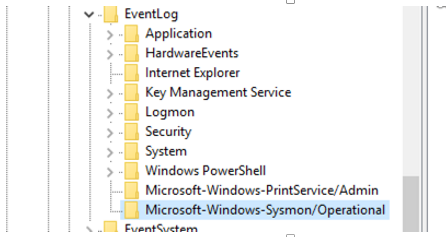

WMI için aşağıdaki Key oluşturulmalıdır.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\eventlog altında oluşturmamız.

Yeni Key Adimiz Microsoft-Windows-Sysmon/Operational

Sysmon eventleri

Event ID 1: Process creation

İşlem oluşturma olayı, yeni oluşturulan bir işlem hakkında genişletilmiş bilgi sağlar. Process içerisinde kim, ne, ne iş yaptığı gibi bilgiler bulunmaktadır.

Event ID 2: A process changed a file creation time

Dosya oluşturma zamanını bir process açıktan değiştirdiğinde ortaya çıkar. Kötü niyetli kişiler tarafından zaafiyet ve açıklar üzerinden değişim loglarının takibini sağlayabilir. Dikkat edilmesi gereken durum ise falsepositive olma ihtimalinin çok yüksek olmasıdır, tahmin edileceği gibi normal bir şekilde de değişim sağlanabilir.

Event ID 3: Network connection

TCP/UDP ağ bağlantılarının loglanmaktadır. Varsayılan olarak devre dışı. Bu olay ile ilgili process ‘in bağlı olduğu ProcessId, ProcessGUID ile birlikte source/destination host adları, ip4/ip6 adresler ve port numaralarına ulaşılabilir.

Event ID 4: Sysmon service state changed

Sysmon servisi hakkında bilgilendirme sağlamaktadır. Hizmet durumu başlatılmış veya durdurulmuş olduğunu bildirir.

Event ID 5: Process terminated

Bir process sona erdiğinde (terminaton) oluşan logdur.Sürecin UtcTime, ProcessGuid ve ProcessId bilgilerine bakılabilir.

Event ID 6: Driver loaded

Bir driver yüklendiğinde oluşur. Sisteme yüklenen bir sürücü hakkında bilgi sağlar. İmza bilgisiyle birlikte konfigüre hash bilgisi de sağlanır. İmza, performans nedenleriyle eşzamansız olarak oluşturulur ve dosyanın yüklendikten sonra kaldırılıp kaldırılmadığını gösterir.

Event ID 7: Image loaded

Belirli bir süreçte bir modül yüklendiğinde görüntü yüklenen olay günlükleri oluşturulur. Varsayılan olarak devre dışıdır, açılacaksa dikkatli konfigüre edilmesi gerekir yoksa çok büyük sayıda imaj dosyalarından olay günlükleri yüklenebilir. Modülün yüklendiği süreci, hashleri ve imza bilgilerini gösterir. İmza, performans nedenleriyle eşzamansız olarak oluşturulur ve dosyanın yüklendikten sonra kaldırılıp kaldırılmadığını gösterir.

Event ID 8: CreateRemoteThread

Bir process diğer bir process oluşturduğu tespit edildiğinde meydana gelir. Bu tekniği zararlı enjeksiyonlarından malware, injection ve kendini farklı bir process içinde gizlemesinden hatırlarsınız. Olay, kaynak ve hedef süreci gösterir. Bu bilgiler oluşturulan yeni thread ‘in StartAddress, StartModule and StartFunction komutlarından elde edilen çıktılarıdır.

Event ID 9: RawAccessRead

Bir işlem “ \\.\ ” göstergeyi kullanarak sürücüden okuma işlemleri gerçekleştirdiğini algılar. Bu teknik saldırganlar tarafından okuma için kilitlenmiş dosyalardan veri sızdırma (dataexfiltration) ve dosya erişim denetiminden (fileaccess,auditing) kaçınmak için kullanılır. Olay, kaynak işlemi ve hedef cihazı gösterir.

Event ID 10: ProcessAccess

İşlem tarafından erişilen olay raporları, bir işlem başka bir işlemi açtığında, bu işlemi genellikle bilgi sorguları veya hedef işlemin adres alanını okuma ve yazma takip eder. Bu operasyonu çoğunlukla bilgi sorgulama veya hedef process’deki adres alanına okuma/yazma gibi işlemler takip eder. Siber saldırganlar kimlik bilgilerini çalmak için kullandıkları Pass-the-Hash saldırılarında yerel güvenlik yetkilisi LSA (Lsass.exe) gibi process lerin bellek içeriklerini okuma araçlarını tespit etmeye yarayabilir. Hata tanılamaya yardımcı veya aktif tanılama yardımcı programları varsa bu kaydın etkinleştirilmesi önemli miktarda log kaydına sebep olabilir. Dolayısıyla beklenen erişimlere filtre koyularak kullanılması tavsiye edilir.

Event ID 11: FileCreate

Bir dosya oluşturulduğunda veya üzerine yazıldığında oluşan kayıttır. Tehdit avcılığı açısından başlangıç klasörü gibi otomatik başlatma lokasyonları ve çoğunlukla ilk enfeksiyonda zararlı yazılımların yaygın olarak kullandığı temporary ve download dizinlerini izlemek için kullanılabilir.

Event ID 12: RegistryEvent

Kayıt defteri anahtar ve değerlerin oluşturulması ve silinmesi durumlarında oluşur. Kayıt Defteri otomatik başlatma konumlarındaki değişiklikleri veya belirli kötü amaçlı yazılım kayıt defteri değişikliklerini izlemek için yararlı olabilecek bu olay türüyle eşleşir.

Event ID 13: RegistryEvent

Kayıt defteri değerlerinde yapılan değişiklikleri kaydeder. Bu değerler DWORD veya QWORD tipinde olabilir.

Event ID 14: RegistryEvent

Kayıt defteri anahtarı ve değer yeniden adlandırma işlemleri, yeniden adlandırılan anahtarın veya değerin yeni adını kaydederek bu olay türüne eşlenir.

Event ID 15: FileCreateStreamHash

Bu olay, adlandırılmış bir dosya akışı oluşturulduğunda günlüğe kaydeder ve akışın atandığı dosyanın (adsız akış) içeriğinin yanı sıra adlandırılmış akışın içeriğinin karmasını günlüğe kaydeden olaylar üretir. Zararlı varyantlarının Yürütülebilir dosyalarını veya yapılandırma ayarlarını tarayıcı indirmeleri yoluyla düşüren kötü amaçlı yazılım çeşitleri vardır ve bu olay, tarayıcının bir “web işareti” akışı eklemesine bağlı olarak bunu yakalamayı amaçlar .

Event ID 16 ServiceConfigurationChange

Sysmon yapılandırmasındaki değişiklikleri loglanmaktadır. Filtreleme kurallarının güncellenmesi gibi sysmon konfigürasyonlarında yapılan değişiklikler gösterilir.

Event ID 17 PipeEvent

Adlandırılmış bir yöneltme oluşturulduğunda oluşturulur.(Bu boru çift yönlü veya tek yönlü istemci sunucu arasındaki iletişimi sağlayan bellek bölümü). Kötü amaçlı yazılımlar, süreçler arası iletişim için genellikle adlandırılmış yöneltmeler kullanır.

Event ID 18 PipeEvent

Bu olay, bir istemci ile bir sunucu arasında adlandırılmış bir kanal bağlantısı yapıldığında günlüğe kaydedilir.

Event ID 19 WmiEvent

Kötü amaçlı yazılımın yürütmek için kullandığı bir yöntem olan bir WMI olay filtresi kaydedildiğinde, bu olay WMI ad alanını, filtre adını ve filtre ifadesini günlüğe kaydeder. WMI olay filtresi, bu filtre iç veya dış olayı belirtebilir ve zararlı yazılımlar tarafından çokça kullanılan bir yöntemdir.

Event ID 20 WmiEvent

Bu olay WMI kullanıcılarının adı, log günlüğü ve hedefi kaydedilir.

Event ID 21 WmiEvent

Yine WMI kullanıcıları bir filtreye bağlandığında kullanıcı adı ve filtre yolu kaydedilir.

Event ID 22 DNSEvent

Bu olay, sonuç başarılı olsun ya da olmasın, önbelleğe alınmış olsun ya da olmasın, bir işlem bir DNS sorgusu yürüttüğünde oluşturulur.Windows 8.1 ile geldiğinden Window 7 ve daha önceki sürümlerde yoktur. (DNS query)

Event ID 23 FileDelete

Bir dosya silindi. Olayın günlüğe kaydedilmesine ek olarak, silinen dosya da şuraya kaydedilir ArchiveDirectory( C:\Sysmon varsayılan olarak).Normal durumlarda bu dizin makul boyutların dışında büyüyebilir, kaydetmeden silinme seçeneğinin logu (Event 26). (File Delete archived)

Event ID 24 ClipboardChange

Bu olay kaydı sistem panosu clipboard içeriği değiştiğinde oluşturulur.

Event ID 25 ProcessTampering

Bu olay kaydı ise “hollow” ve “herpaderp” gibi process gizleme teknikleri algılandığında tetiklenir.

Event ID 26 FileDeleteDetected

Dosya silindiğinde oluşturulur, Event 23 ile farkı orada geçmişti.

Event ID 27: FileBlockExecutable

Bu olay, Sysmon yürütülebilir dosyaların oluşturulmasını algılayıp engellediğinde oluşturulur.

Event ID 28: FileBlockShredding

Bu olay, Sysmon SDelete gibi araçlardan dosya parçalamayı algılayıp engellediğinde oluşturulur .

Event ID 255 Error

Bu olay sysmon’da bir hata oluştuğunda kaydedilir. Sistem ağır yük altındaysa ve belirli görevler gerçekleştirilemiyorsa veya Sysmon hizmetinde bir hata varsa veya belirli güvenlik ve bütünlük koşulları karşılanmıyorsa bile oluşabilirler. Bu hatalar “Sysinternals” forum üzerinden bildirilebilir.