FortiMail üzerinde yaptığım sıkılaştırma ve kontrolleri sizinle paylaşıyorum.

- Log:

Log Alt Menüsü, yerel olarak saklanan log dosyalarını görüntüler.

Log Alt Menüsü aşağıdaki sekmeleri içerir, her bir log türü için bir tanesi:

- Geçmiş: Gönderilen ve teslim edilmemiş SMTP e-posta mesajlarının logunu görüntüleyebileceğiniz sekmedir.

- Sistem Olayı: Yönetici faaliyetlerinin ve sistem olaylarının logunu görüntüleyebileceğiniz sekmedir.

- E-posta Olayı: Normal e-posta iletim faaliyetlerinin logunu görüntüleyebileceğiniz sekmedir.

- Antivirüs: Virüs tarafından enfekte olarak algılanan e-postaların logunu görüntüleyebileceğiniz sekmedir.

- Antispam: Spam olarak algılanan e-postaların logunu görüntüleyebileceğiniz sekmedir.

- Şifreleme: IBE şifrelemesinin logunu görüntüleyebileceğiniz sekmedir. IBE kullanımı hakkında daha fazla bilgi için IBE şifrelemeyi yapılandırma başlığına bakabilirsiniz.

- Mail Akışı:

SMTP istemcileri ve e-posta iletimi için erişim kontrol kuralları ve iletim kuralları kullanarak, e-postaların gönderilip gönderilemeyeceğini ve nasıl teslim edileceğini kontrol eden politikalar mevcuttur. Alıcı tabanlı politikalar, alıcının e-posta adresine dayalı olarak uygulanırken, IP tabanlı politikalar bağlanan SMTP istemcinin IP adresine veya şeffaf modda çalışan FortiMail biriminin SMTP sunucusuna dayalı olarak uygulanır.

Politikaların yürütme sırası önemlidir. Alıcı tabanlı politikalar genellikle IP tabanlı politikaları geçersiz kılar. Ancak, bir e-posta mesajı hem alıcı tabanlı hem de IP tabanlı politikalarla eşleşiyorsa, alıcı tabanlı politikanın ayarları öncelikli olarak uygulanır. FortiMail birimi önce eşleşen IP tabanlı politikayı arar, ardından eşleşen alıcı tabanlı politikayı arar. Eşleşme olduğunda, ilgili politikadaki profiller uygulanır.Politikalar, politika listesinde en spesifik politikayı en üste yerleştirerek düzenlenmelidir. Genel politikalar alt kısımlara yerleştirilmelidir. FortiMail birimi, e-postaların gönderen ve alıcı adreslerine dayalı olarak kontrol edilebileceği gibi IP adreslerine dayalı olarak da kontrol edilebilir. Politikaları kullanırken, uygun politika türünü seçmek önemlidir. Genel olarak, IP tabanlı politikaları kullanmak daha basittir ve alıcı tabanlı politikalar, özelleştirilmiş politikalara ihtiyaç duyulduğunda kullanılır.

Policy ID çalışma sırasını aşağıdaki şekilde özetleyebiliriz:

1-Access Control

2-IP Policy

3-Recipient Policy

Aşağıdaki örneğe göre ise:

5:5:1: SYSTEM

Access Control → 5. Politika

IP Policy → 5. Politika

Recipient Policy → 1. Politika

Policy

Politika > Erişim Kontrolü alt menüsü, SMTP oturumları için erişim kontrol kurallarını yapılandırmanıza olanak tanır.

Access Control Policy

Erişim kontrol kuralları, bazen erişim kontrol listesi veya ACL olarak da adlandırılır ve SMTP istemcileri tarafından başlatılan SMTP oturumları için FortiMail biriminin e-posta mesajlarını işlemesi ve iletmeyi/örtüşmeyi, reddetmeyi veya atmayı belirtir.

Bir SMTP istemcisi, e-postayı FortiMail birimi aracılığıyla iletmeye çalıştığında, FortiMail birimi SMTP oturumu sırasında SMTP istemcisi tarafından kullanılan her erişim kontrol kuralını, zarf gönderen e-posta adresi (MAIL FROM:), alıcı e-posta adresi (RCPT TO:), kimlik doğrulama (AUTH) ve TLS (STARTTLS) gibi komutlarla karşılaştırır. Kurallar, listelerindeki sıra düzenine göre eşleşme için değerlendirilir, yukarıdan aşağıya doğru. Bir kuralın tüm özellikleri eşleşiyorsa, FortiMail birimi, eşleşen kuralda seçilen eylemi SMTP oturumuna uygular ve ardından başka erişim kontrol kuralları uygulanmaz.

Sadece bir erişim kontrol kuralı, herhangi bir SMTP oturumuna uygulanır.

- Joker karakterleri ve düzenli ifadeleri kullanma

Erişim Kontrol Kuralı iletişim kutusunda, Ters DNS deseni gibi herhangi bir desen alanına joker karakterleri veya düzenli ifadeler girebilirsiniz.Düzenli ifade kullanmadan önce doğrulama yapmak isterseniz, Doğrula’yı tıklayarak düzenli ifadeleri ve metinleri test edebilirsiniz. Genel düzenli ifade doğrulaması, Sistem > Araç > Regex Doğrulayıcı bölümünde yapılabilir.

Düzenli ifadeyi desen olarak kullanabilmek için, önce desen alanının yanındaki Düzenli ifade seçeneğini etkinleştirin.Alma sekmesinde R/ önekiyle listelenen bir desen, düzenli ifade sözdizimini kullanacak şekilde ayarlanmıştır. Desen -/ önekiyle listelenirse, düzenli ifade sözdizimini kullanmaz.

Joker karakterleri (* ve ?), birden çok ters DNS sorgusu sonucuna eşleşebilen kısmi desenleri girmenize izin verir. Asterisk (*) bir veya daha fazla karakteri temsil eder. Soru işareti (?) herhangi bir tek karakteri temsil eder.Erişim kontrol kurallarını yapılandırırken, desen alanlarını boş bırakmayın. Bunun yerine, FortiMail biriminin bir deseni görmezden gelmesini isterseniz:

Düzenli ifade desenine devre dışı bırakıldıysa, desen alanına bir asterisk () girin.

Düzenli ifade deseni etkinleştirildiyse, desen alanına bir nokta-yıldızı (.) karakter dizisi girin.

IP Policy

Politikalar sekmesinin IP Politikaları bölümü, SMTP istemcilerinin ve/veya sunucularının IP adreslerine dayalı olarak profil uygulayan politikalar oluşturmanıza olanak tanır.

SMTP’de aktarma doğası gereği, bir SMTP istemcisi her zaman bir e-posta kullanıcısının bilgisayarında bulunmaz. SMTP istemcisi bağlantıyı başlatan taraftır; örneğin başka bir e-posta sunucusu veya e-posta iletimini denemeye çalışan bir posta aktarması olabilir. SMTP sunucusu ise her zaman bağlantıyı alan bir posta aktarması veya e-posta sunucusudur. Erişim kontrol kuralları gibi, IP tabanlı politikalar IP adresine dayalı olarak bağlantıları reddedebilir.

Ancak, erişim kontrol kurallarının aksine, IP tabanlı politikalar, oturumun DATA komutundan sonra gerçekleşen birçok e-posta üzerinde etkili olabilir, örneğin antispam profillerini uygulayarak. IP tabanlı politikalar ayrıca alıcıya dayalı politikalar tarafından geçersiz kılınabilir ve FortiMail birimi sunucu modunda çalışıyorsa, sadece SMTP istemcisinin değil, SMTP sunucusunun IP adresine dayanarak bağlantılar eşleşebilir.

Not: IP tabanlı politikalar, alıcıya dayalı politikaların yanı sıra uygulanabilir, ancak iki politika çelişirse alıcıya dayalı politika eşleşme önceliğine sahiptir, alıcıya dayalı politika eşleşmesinin üzerinde öncelikle yapmak için etkinleştirmezseniz.

Recipient Policy

Alıcıya dayalı politikalar, uygulanabilir IP tabanlı bir politika da varsa ve çelişkili durumda ise öncelik sahibidir. İstisnalar, Alıcıya dayalı politika eşleşmesinden öncelikli olarak geçersiz kıldığınız IP tabanlı politikaları içerir.

E-posta varsayılan sistem politikasına uymazsa, diğer alıcı politikaları kontrol edilecektir. Bu politikalar, belirli alıcılar veya alıcı grupları için özelleştirilmiş kuralları uygulamak için kullanılır.

Quarantine

E-posta mesajlarını, spam olup olmadığına veya yasaklı bir kelime veya ifade içerip içermediğine göre karantinaya alabilirsiniz. FortiMail birimlerinin üç tür karantinası vardır:

Kişisel karantina: E-posta mesajlarını, her korunan etki alanındaki her alıcı adresi için ayrı klasörlere karantinaya alır. FortiMail birimi düzenli aralıklarla karantina raporları gönderir ve ilgili alıcının karantina klasörüne eklenen e-posta mesajlarını alıcıya, atanmış grup sahibine ve/veya başka bir e-posta adresine bildirir. Kişisel karantinaları yönetme konusunda bkz.

Sistem karantinası: E-posta mesajlarını sistem genelinde bir karantinaya alır. Alıcıya özel karantina gibi FortiMail birimi karantina raporu göndermez. Karantinaya alınan e-posta mesajlarını inceleyerek FortiMail yöneticisi, mesajların serbest bırakılıp bırakılmamasına veya silinmesine karar vermelidir.

Karantina kontrol e-postalarının gönderilmesi ve alınması: Karantina kontrol e-postaları, FortiMail birimi tarafından yönetilir ve FortiMail birimi’nin konfigürasyonuna göre gönderilir ve alınır. Bu e-postalar, kullanıcılara karantinaya alınan e-postaları serbest bırakma ve silme yeteneği sağlar.

Greylist

Gri listeleme, meşru e-posta sunucularının ilk geçici başarısızlık sonrasında e-posta teslimini yeniden deneme eğilimini kullanırken, spamcılar genellikle spam geçiş hızını maksimize etmek için daha fazla teslim denemesini terk ederler. Gri liste tarama cihazı, gönderen e-posta adresi, alıcı e-posta adresi ve SMTP istemci IP adresi kombinasyonu bilinmeyen tüm e-posta mesajlarına geçici bir hata ile yanıt verir. Bir SMTP sunucusu, gerekli gri liste gecikmesinden sonra e-posta mesajını yeniden göndermeye çalışırsa ve süre dolmadan önce, FortiMail birimi e-postayı kabul eder ve gönderen e-posta adresi, alıcı e-posta adresi ve SMTP istemci IP adresi kombinasyonunu gri liste tarayıcısı tarafından bilinenler listesine ekler. Sonraki bilinen e-posta mesajları kabul edilir.

Gri listelemeyi kullanmak için antispam profilinde gri liste taramasını etkinleştirmeniz gerekir.

TEMPFAIL: Gri liste gecikme süresi henüz dolmadı ve FortiMail birimi teslim denemelerine geçici bir hata kodu ile yanıt verir. Gri liste gecikme süresini yapılandırmak için ayrıntılar için Gri liste TTL’sini ve başlangıç gecikmesini yapılandırma bölümüne bakın.

PASSTHROUGH: Gri liste gecikme süresi geçti ve gri liste tarayıcısı teslim denemelerine izin verecek.

Başlangıç süresi: Bir gri liste girişi gri liste gecikme süresini geçtiğinde ve durumu PASSTHROUGH olarak değiştirildiğinde, girişin başlangıç süresi, config antispam ayarları altında CLI komutu set greylist-init-expiry-period ile belirlediğiniz süre ile belirlenir (ayrıntılar için FortiMail CLI Referansına bakın). Varsayılan başlangıç süresi 4 saattir. Otomatik gri liste girişiyle eşleşen bir e-posta mesajı olmadan başlangıç süresi geçerse, giriş süresi dolmuş olur. Ancak giriş kaldırılmaz.

TTL: Girişin PASSTHROUGH zamanı ile başlangıç süresi arasında, giriş tekrar vurulursa (gönderen mesajı tekrar göndermeyi denerse), girişin süresi mesajın “Alındı” zamanına TTL değerini (yaşam süresi) ekleyerek sıfırlanır. Bir e-posta mesajı girişiyle eşleştikçe, girişin ömrü uzatılır; bu şekilde aktif kullanımdaki girişler süresi dolmaz. Otomatik gri liste girişiyle eşleşen bir e-posta mesajı olmadan TTL geçerse, giriş süresi dolmuş olur.FortiMail birimi, girişle eşleşen bir e-posta mesajının teslim denemesini aldığında gri liste tarayıcısının mevcut eylemini listeler.

Session Profile

Gelen e-postalar için İçeriye Yönlendirme Oturumu oluşturulmalı, dış domaine giden e-postalar için ise Dışarıya Yönlendirme Oturumu oluşturulmalıdır.

- Bağlantı Ayarları:

- 30 dakika içinde en fazla 2000 istemci bağlantısı kurulabilir.

- Aynı anda en fazla 5 bağlantıya izin verilir.

- Bir bağlantı 15 saniye boyunca etkin değilse sonlandırılır.

- Gönderen İtibarı:

- Dış bir alan adı e-posta sunucusu, sunucumuza bağlandığında dinamik Gönderen İtibarı listesine kaydedilir.

- Bir dış sunucu saatte en fazla 45 e-posta gönderebilir.

- Saatte en fazla 5 e-posta veya bir önceki saatte gönderilen e-postaların %1’i kadar (hangisi daha büyükse) sınırlandırılır.

- 55 e-posta gönderildiğinde, geçici bir hata mesajı bildirilir.

- 90’a ulaşıldığında sunucu reddedilir.

- Gönderen sunucunun IP adresi Fortiguard spam veritabanında bulunuyorsa, bağlantı engellenir.

- Gönderen Doğrulama:

- SPF ve DKIM kontrollerini oturum bazında değil, antispam profili içinde tanımlayarak, başarısız olan e-postaları oturum aşamasında reddetmek yerine, kullanıcı adreslerini karantinaya almak istediğimiz için SPF ve DKIM kontrolü bu aşamada yapılmaz.

- Oturum Ayarları:

- EHLO iletişiminde geçersiz karakter bulunması durumunda oturum reddedilir ve sözdizimi kontrolü yapılır.

- Kimlik Doğrulama Yapılmamış Oturum Ayarları:

- HELO/EHLO etki alanını kontrol et: “ehlo domain.com” olarak iletilen “domain.com” alan adının bir MX ve A kaydı olup olmadığı kontrol edilir. Eğer yoksa bağlantı reddedilir.

- Gönderen alan adını kontrol et: “mail.from:” satırında iletilen alan adının bir MX veya A kaydının olup olmadığı kontrol edilir. Eğer yoksa reddedilir.

- Alıcı alan adını kontrol et: “rcpt to” satırında iletilen “domain.com” alan adının bir MX veya A kaydı olup olmadığı kontrol edilir. Eğer yoksa reddedilir.

- Boş alan adlarını reddet: “ehlo” satırında alan adı belirtilmediğinde bağlantı reddedilir.

- Alıcı ve helo alan adı eşleşse de gönderen alan adı farklıysa bağlantı reddedilir.

- SMTP Sınırlamaları, Başlık Manipülasyonu:

- Oturum başına izin verilen e-posta sayısı, bağlantı sırasında izin verilen maksimum hata sayısı gibi ayarlar yapılabilir.

- İç domainden dış domaine gönderilen e-postalar için Dışarıya Yönlendirme Oturumu yapılandırması gerekmektedir.

- İçeriye Yönlendirme Oturumu Ayarlarına benzer bir şekilde yapılandırma yapılabilir. Ancak, gönderen FortiMail Gateway’imiz olduğu için Gönderen İtibarı devre dışı bırakılmalıdır.

AntiSpam Profile

- Alan Adı: FortiMail birimini veya korunan bir alan adını seçme.

- Profil Adı: Yeni bir profil için profil adını girme.

- Varsayılan İşlem: Politika eşleştiğinde alınacak varsayılan işlemi seçme.

- FortiGuard: FortiGuard için eylem “Hiçbiri” olarak ayarlandıysa, FortiGuard antispam kontrolleri hala yapılır ve kaydedilir, ancak hiçbir eylem gerçekleştirilmez. IP itibarı ve WebFilter kontrolleri de hala yapılır ve belirtilen eylem uygulanır.

- IP Reputation: Eğer SMTP istemci IP adresi genel bir IP ise, FortiMail birimi, mevcut SMTP istemcinin engellenmiş olup olmadığını belirlemek için FortiGuard Antispam servisini sorgular. Eğer SMTP istemci IP adresi özel bir IP ise, FortiMail birimi, başlıkta bulunan ilk genel IP adresinin engellenmiş olup olmadığını belirlemek için FortiGuard Antispam servisini sorgular. Eğer “Received” başlıklarında görünen diğer tüm SMTP sunucularının genel IP adreslerini çıkarmak için “Received Header” seçeneği etkinleştirilmişse, FortiGuard taraması, e-posta başlığının “Received” satırlarında bulunan tüm diğer SMTP sunucularının genel IP adreslerini de kontrol eder.

FortiGuard, engellenmiş IP adreslerini üç seviyede sınıflandırır — seviye 3 kötü itibara sahiptir; seviye 2 daha kötü itibara sahiptir; ve seviye 1 en kötü itibara sahiptir. Yanlış pozitifleri önlemek için farklı IP itibar seviyelerine farklı eylemler uygulamayı tercih edebilirsiniz. Genellikle seviye 1 IP adresleri için reddetme veya atma gibi sıkı eylemler, seviye 3 IP adresleri için karantina veya etiketleme gibi gevşek eylemler almanız önerilir. Seviye 1, 2 ve 3 için varsayılan eylemler kullanmak, IP itibarı eylemini kullanmak anlamına gelir; IP itibarı için varsayılan eylemi kullanmak, FortiGuard eylemini kullanmak anlamına gelir; ve FortiGuard varsayılan eylemini kullanmak, antispam profil eylemini kullanmak anlamına gelir.

Not: FortiGuard Antispam taramaları, RFC 1918’de tanımlanan özel ağ adreslerini kontrol etmez.

- URL kategorisi: Bu seçenek, ileti içindeki herhangi bir birim kaynağı tanımlayıcısının (URL) istenmeyen bir bağlantısı olup olmadığını belirler. Farklı URL filtreleri/kategorileri için farklı eylemler yapmak için birincil ve ikincil bir filtre belirleyebilir ve her bir filtre için farklı eylemler belirtebilirsiniz. Eğer her iki URL filtresi de bir e-posta mesajıyla eşleşirse, birincil filtre eylemi öncelikli olacaktır.

Yanlış pozitifleri azaltmak için derecelendirilmemiş IP adresleri göz ardı edilecek ve hiçbir eylem gerçekleştirilmeyecektir.

FortiGuard URL filtresi, hacking, uyuşturucu kötüye kullanımı vb. gibi çeşitli kategorilere URL’leri gruplar. Bir URL engellenmişse, FortiMail birimi e-postayı istenmeyen e-posta olarak işler ve ilişkili eylemi gerçekleştirir. Ayrıca, spam filtresinden URL’leri muaf tutabilirsiniz.

FortiGuard URL filtresi hizmetini kullanmak isterseniz, Birincil veya İkincil URL Kategori listesinden bir URL kategori profilini seçin. Birincil URL Kategori listesi için varsayılan eylem, spam olarak tanımlanan e-postaların etiketlenmesidir. İkincil URL Kategori listesi için varsayılan eylem, spam olarak tanımlanan e-postaların reddedilmesidir.

Bir URL engellenmişse, FortiMail birimi e-postayı istenmeyen e-posta olarak işler ve ilişkili eylemi gerçekleştirir. Ayrıca, spam filtresinden URL’leri muaf tutabilirsiniz.

Primary : Default

FortiGuard URL filtresini yalnızca belirli kategorilere kontrol etmek üzere yapılandırabilirsiniz.

Secondary : Unrated

- Spam salgını koruması: Bu seçeneği etkinleştirerek, etkin FortiGuard antispam kontrolü (IP ve/veya URL filtresi) sonuç döndürmezse, şüpheli e-postayı belirli bir süre için geçici olarak tutabilirsiniz. Belirtilen zaman aralığından sonra, FortiMail ikinci kez FortiGuard sunucusuna sorgu yapacaktır. Bu, spam salgını durumunda FortiGuard antispam servisinin veritabanını güncelleme fırsatı sağlar. Tutulan e-postayı görüntülemek için İzleme > Posta Kuyruğu > Spam Salgını’na gidin.

“Sadece İzle” olarak ayarlandığında, e-posta ertelenmez. Bunun yerine, başlığına “X-FEAS-Spam-outbreak: monitor-only” eklenir ve e-posta kaydedilir.

Not: Eğer FortiGuard spam salgını koruması tarafından geçici olarak tutulan e-posta ile eylem profili “reddet” olarak yapılandırılmışsa ve daha sonra spam tespit edilirse, gerçek eylem “sistem karantinası”na geri dönecektir.

Not: Güvenli IP adresleri ve ACL aktarım kuralları gibi bazı kaynaklardan gelen e-postalar, FortiGuard spam salgını koruma taramasından muaf tutulacaktır.

- Gri Liste: Gri listeleme uygulamayı etkinleştirme ve performansı artırma.

Not: Gri listeleme etkinleştirilirse, diğer kaynak yoğun antispam taramalarından önce çoğu spamı engelleyerek performansı artırabilir.

- SPF: Gönderen alan adının DNS kaydı SPF yetkilendirilmiş IP adreslerini listelediyse, bu seçeneği kullanarak istemci IP adresini DNS kaydındaki yetkili göndericilerin IP adresleriyle karşılaştırır.

Gönderenin alan adının DNS kaydı SPF bilgilerini yayınlamıyorsa, FortiMail birimi SPF istemci IP adresi doğrulamasını atlar.

Eğer istemci IP adresi SPF kontrolünden geçemezse, FortiMail bu antispam profilinde yapılandırılan antispam işlemi uygular. Ancak bir oturum profili içinde SPF kontrolü yapılırken, antispam profilinde başarısız SPF kontrolü istemcinin itibar puanını artırmaz

Fail: Sunucu mesaj göndermek için yetkilendirilmiş değil.

Soft Fail: Sunucu mesaj göndermek için yetkilendirilmiş değil, ancak kesin bir ifade değil.

Permanent Error: SPF kayıtları geçersiz.

Temporary Error: İşleme hatası.

Pass: Sunucu mesaj göndermek için yetkilendirilmiş.

Neutral: SPF kaydı bulundu, ancak kesin bir beyanda bulunulmadı.

None: SPF kaydı yok.

Not: RFC 1918 özel IP adreslerinden doğrudan bağlantılarda SPF kontrolü yapılmaz.

Not: Oturum profili içinde SPF kontrolünü atlamayı seçerseniz , SPF kontrolü antispam profili içinde etkinleştirmiş olsanız bile atlanacaktır.

Fail: — ile gösterilir. Aşağıdaki belirtilen 2 adres ve 1 ıp bloğunun haricinde istek gelirse reddet demektedir.

Soft Fail: ~ ile gösterilir. Aşağıdaki belirtilen 2 adres haricinde gelen bir istek olursa direkt reddetme anlamına gelmektedir. Bu durum zaafiyet yaratmaktadır. Dikkat edilmelidir.

AntiSpam Profile

DKIM

DomainKeys Identified Mail (DKIM) kontrolü, e-postaların taşınırken değiştirilmediğini kanıtlamak için genel ve özel anahtarları kullanır.

Fail: DKIM geçersiz gövde özeti veya geçersiz imza.

None: DKIM DNS kaydı bulunamadı veya kayıt doğru bir şekilde ayrıştırılamadı.

Pass: DKIM kontrolü geçti.

Temporary Error: DKIM DNS kaydını sorgularken DNS sunucusu Geçici hata döndürdü.

DMARC

Domain-based Message Authentication, Reporting & Conformance (DMARC), SPF ve DKIM kontrolü ile e-posta doğrulaması yapar.SPF kontrolü veya DKIM kontrolünden herhangi biri geçerse, DMARC kontrolü geçer. İkisi de başarısız olursa, DMARC kontrolü başarısız olur.

FortiMail ayrıca DMARC hizalaması yapar, yani SPF veya DKIM tarafından doğrulanan alan adlarından en az birinin başlık alanıyla hizalandığından emin olur. Hizalama kontrolü başarısız olursa, DMARC kontrolü başarısız olur.

None: DMARC DNS kaydı bulunamadı veya kayıt doğru bir şekilde ayrıştırılamadı.

Pass: DMARC kontrolü geçti.

Temporary Error: DMARC DNS kaydını sorgularken DNS sunucusu Geçici hata döndürdü.

Not

FortiMail, antispam profili içinde belirlenen son olmayan işlemleri DMARC DNS kaydı politikasında belirlenen işlemlerle birleştirir.

ARC

Authenticated Received Chain (ARC), ara e-posta sunucularının (posta listeleri veya yönlendirme hizmetleri gibi) e-postanın orijinal doğrulama sonuçlarını imzalamasına izin verir. Bu, e-postanın SPF ve DKIM kayıtlarının ara bir sunucunun işleme tarafından geçersiz hale getirilmesi durumunda bir alma servisinin e-postayı doğrulamasını sağlar.

Hizmeti etkinleştirin ve ARC’nin SPF, DKIM ve/veya DMARC’ı geçersiz kılmasını sağlayın.

- Davranış Analizi: Davranış analizi (BA), belirsiz e-posta ile BA veritabanındaki bilinen spam e-postaları arasındaki benzerlikleri analiz eder ve belirsiz e-postanın spam olup olmadığını belirler.

BA veritabanı, FortiGuard Antispam Servisi tarafından yakalanan spam e-postalarının bir araya getirilmesidir. Bu nedenle, FortiGuard Antispam Servisinin doğruluğu, BA doğruluğu üzerinde doğrudan bir etkiye sahiptir.

BA saldırganlığını aşağıdaki CLI komutlarını kullanarak ayarlayabilirsiniz:

config antispam behavior-analysis

set analysis-level {high | medium | low}

end

Yüksek ayar en saldırgan ayar iken, düşük ayar en az saldırgan ayarı ifade eder. Varsayılan ayar orta düzeydedir.

Ayrıca aşağıdaki CLI komutunu kullanarak BA veritabanını sıfırlayabilirsiniz:

diagnose debug application mailfilterd behavior-analysis update

- Başlık Analizi: Spam özelliklerini tespit etmek için tüm ileti başlığını incelemek için bu seçeneği etkinleştirin.

- Kimlik Hırsızlığı: FortiMail birimi, mesajların istenmeyen e-posta olup olmadığını belirlemek için kullanılan taklit filtresi kurallarını içerir ve yapılandırılmış eylemlere göre hareket eder. Bireysel eylem varsayılana ayarlanmışsa, o zaman antispam profilinin varsayılan eylemi kullanılır.

Antispam profilinin taklit filtresi, gönderen hizalaması, taklit analizi ve akraba alan profilini içerir. Gönderen hizalaması, “Zarf Gönderici ve Posta Kimden” ile “Posta Kimden ve Yanıtla” başlıkları arasında bir karşılaştırma kontrolü gerçekleştiren SPF ile ilişkili bir işlevdir ve herhangi bir uyumsuzluk olduğunda ilgili eylemi tetikler.

Taklit profilleri ve akraba alan profilleri uygun görüntü ve alan adı kontrolü yapar.

Heuristik

FortiMail birimi, heuristik filtresi tarafından kullanılan kuralları içerir. Her kural, bir e-posta için toplam puanı hesaplamak için kullanılan bir bireysel puanı içerir. Heuristik filtresi için bir eşik, her antispam profili için ayarlanır. Bir e-postanın spam olup olmadığını belirlemek için heuristik filtre, bir e-posta mesajını inceleyerek her kural için geçerli olan puanı ekler ve o e-posta için toplam puanı elde eder. Toplam puan eşik değerine eşit veya eşik değerini aşarsa, e-posta spam olarak kabul edilir. Toplam puan eşik değerinden düşükse, e-posta spam olarak kabul edilmez. FortiMail birimi, varsayılan bir heuristik kural setiyle birlikte gelir. Puanı hesaplamak için kullanılan kuralların yüzdesine en güncel spam yöntemlerinin dahil edildiğinden emin olmak için FortiGuard Antispam paketlerinizi düzenli olarak güncelleyin.

SURBL

FortiMail birimi, Fortinet’in FortiGuard Antispam SURBL hizmetini desteklemenin yanı sıra, üçüncü taraf Spam URL Gerçek Zamanlı Engelleme Listesi (SURBL) sunucularını da destekler. Antispam profillerinin SURBL bölümü, FortiMail biriminin bir ileti gövdesindeki herhangi bir uniform resource identifier’ın (URL) spam ile ilişkilendirilip ilişkilendirilmediğini belirlemek için bir veya daha fazla SURBL sunucusuna sorgu yapmasını yapılandırmanıza olanak tanır. Bir URL engellenmişse, FortiMail birimi e-postayı spam olarak kabul eder ve ilgili eylemi gerçekleştirir.

DNSBL

FortiMail birimi, Fortinet’in FortiGuard Antispam DNSBL hizmetini desteklemenin yanı sıra, üçüncü taraf DNS engelleme listesi sunucularını da destekler. Antispam profili kapsamında DNSBL filtresini etkinleştirebilir ve her antispam profili için birden fazla DNSBL sunucusunu tanımlayabilirsiniz.DNSBL taramaları, şu anda e-posta iletilerini ileten SMTP istemcisinin IP adresini kontrol eder. Başlık satırlarının Received: satırlarında görünen tüm SMTP sunucularının IP adreslerini sorgulamak için Deep header bölümünde bulunan Enable Block IP to query for the blocklist status of the IP addresses of all SMTP servers appearing in the Received: lines of header lines. seçeneği etkinleştirildiğinde, DNSBL taraması ayrıca ileti başlığının Received: satırlarında görünen diğer tüm SMTP sunucularının IP adreslerini de kontrol eder. Daha fazla bilgi için FortiGuard seçeneklerini yapılandırma bölümüne bakın.

DNSBL taramaları, RFC 1918’de tanımlanan özel ağ adreslerini kontrol etmez.

Yapılandırma sırasında kullandığım site: https://www.intra2net.com/en/support/antispam/index.php

Yasaklanan Kelime

Yasaklanmış kelime taraması etkinleştirildiğinde ve bir e-postada yasaklanmış bir kelime bulunduğunda, FortiMail birimi, e-postada bulunan yasaklanmış kelimenin ardından X-FEAS-BANNEDWORD: ifadesini mesaj başlığına ekler. Başlık, e-postanın engellenmesine neden olan yasaklanmış kelime veya ifadenin belirlenmesi için sorun giderme amaçlı olarak kullanılabilir. Yasaklanmış kelimelerde joker karakterlerini kullanabilirsiniz. Ancak sözlük taramalarının aksine, yasaklanmış kelime taramaları düzenli ifadeleri desteklemez.

- İş E-postası İhlali: İş E-postası İhlali profillerinin yapılandırılması.

İş E-postası Dolandırıcılığı (BEC) spam saldırılarına karşı daha iyi korunmak için FortiMail, kuzen alan adları, şüpheli karakterler, gönderen hizalaması, eylem anahtar kelimeleri ve URL kategorileri gibi en yaygın BEC saldırı türlerinin taramasını etkinleştirmenizi sağlar. Yanlış pozitif ve yanlış negatifleri önlemek için her bir tür için ayrılan ağırlığı bir puanlama sistemiyle ayarlayabilirsiniz. Skorlara göre farklı eylemler de kullanabilirsiniz.

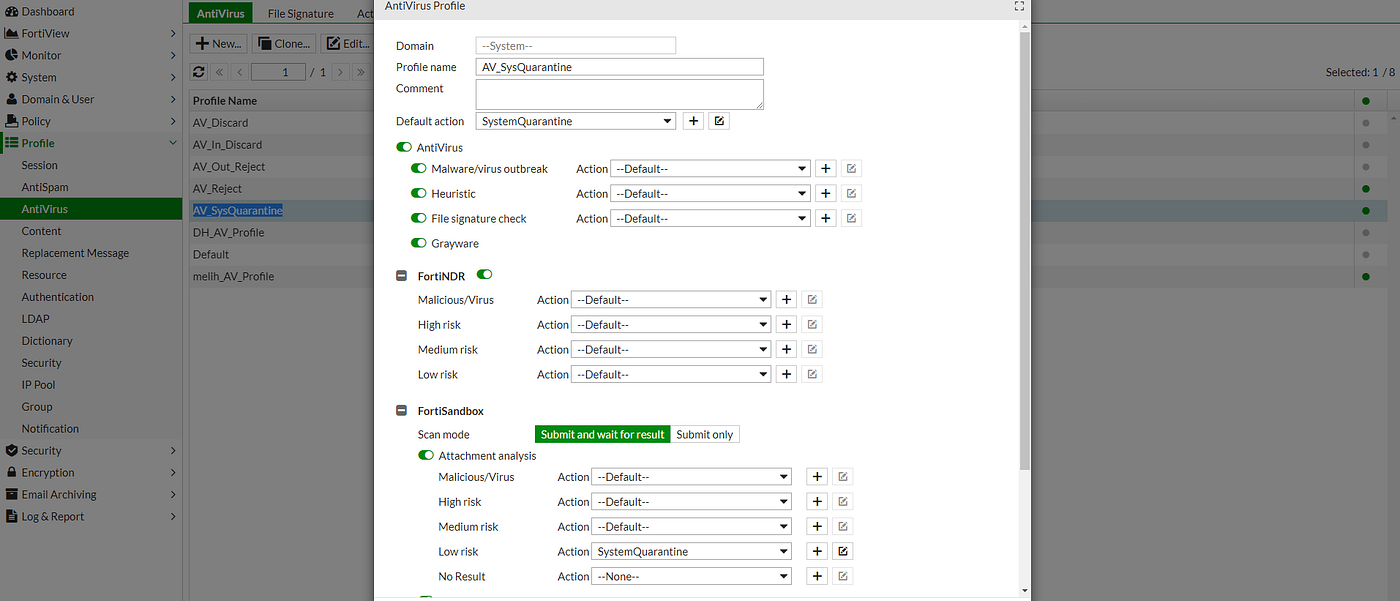

AntiVirus Profile

FortiMail birimi virüs bulaşmalarını taramak için e-posta başlığı, içeriği ve ekleri (ZIP, PKZIP, LHA, ARJ ve RAR gibi sıkıştırılmış dosyalar dahil) tarar. FortiMail birimi bir virüs tespit ettiğinde, antivirüs eylem profillerinde tanımladığınız şekilde işlem yapar.FortiMail, antivirüs tarama motorunu ve virüs imza veritabanını Fortinet FortiGuard Dağıtım Ağı (FDN) antivirüs hizmetlerine bağlanarak güncel tutar.

Alan: Yeni bir profil için, profili tüm FortiMail birimine uygulamak için Sistem’i veya belirli bir korunan alanı seçin. Sadece yönetici profili tarafından izin verilen alanları görebilirsiniz.

Profil adı: Yeni bir profil için adını yazın. Profil adı daha sonra düzenlenebilir.

Varsayılan eylem: Bir eylem profili seçin veya yeni bir eylem profili oluşturun. Ayrıntılar için Antivirüs eylem profillerini yapılandırma bölümüne bakın.

- Antivirüs

Antivirüs taraması yapmak için etkinleştirin.

- Kötü Amaçlı Yazılım/Virüs Salgını: Virüs imzaları yerine, kötü amaçlı yazılım salgını koruması FortiGuard Hizmeti’ndeki veri analizini kullanır. Örneğin, bilinen kötü amaçlı kaynaklardan daha önce bilinmeyen bir eşiğe ulaşan ekler gönderiliyorsa, şüpheli virüs olarak değerlendirilir. Bu özellik, yeni tehditleri hızlı bir şekilde tespit etmeye yardımcı olur. Enfekte edilmiş e-posta virüs olarak işlem gördüğü için, eğer yerine koyma eylemi tetiklenirse virüs yerine koyma iletişimi kullanılır.

- Heuristik: Antivirüs taraması yaparken gerçek zamanlı kötü amaçlı yazılım analizi veya heuristik antivirüs taramasını kullanmak için etkinleştirin.

- Dosya imza kontrolü: Dosya imzalarını taramak için etkinleştirin. Eğer bilinen virüs bulaşmış dosyaların SHA-1/SHA-256 (Güvenli Karma Algoritması) hash değerlerine sahipseniz, bu değerleri dosya imzaları olarak ekleyebilir ve ardından antivirüs profili içinde bu dosyalara karşı işlemleri etkinleştirebilirsiniz. Antivirüs profillerini, dosya imzalarını ve antivirüs eylem profillerini yapılandırmak için bkz. Antivirüs profillerini, dosya imzalarını ve antivirüs eylem profillerini yapılandırma.SHA-1/256 toplam değerlerini tek tek manuel olarak ekleyebilirsiniz. Bu tür bir toplam değer listesini csv veya txt formatında da içe aktarabilirsiniz. İmzalar bir csv dosyası olarak dışa aktarılabilir.

Çünkü tüm eklenti dosyaları virüs taşıyıcısı değildir, FortiMail dosya imza kontrolü yalnızca aşağıdaki dosya türlerini destekler: .7z, .bat, .cab, .dll, .doc, .docm, .docx, .dotm, exe, .gz, .hta, .inf, .jar, .js, .jse, .msi, .msp, pdf, .pif, .potm, .ppam, .ppsm, .ppt, .pptm, .pptx, .reg, .scr, .sldm, .swf, .tar, .vbe, .ws, .wsc, .wsf, .wsh, .xlam, .xls, .xlsm, .xlsx, .xltm, .Z ve .zip dosyaları.

- Gri yazılım: Posta bombası tespiti gibi gri yazılımları taranması için etkinleştirin.

- FortiNDR

Yürütülebilir, PDF ve OCX dosyaları gibi potansiyel olarak zararlı ekleri FortiNDR’ye daha fazla kötü amaçlı yazılım analizi için göndermek için bu seçeneği etkinleştirin.FortiNDR analizinin e-posta mesajlarının kötü amaçlı yazılım veya diğer tehdit özelliklerine sahip olduğunu belirlemesi durumunda alınacak eylemi belirtin. Tehdit seviyelerine göre farklı eylemler belirleyebilirsiniz.

- Kötü Amaçlı/Virüs

- Yüksek risk

- Orta risk

- Düşük risk

- FortiSandbox

FortiSandbox: Yürütülebilir, PDF ve OCX dosyaları gibi potansiyel olarak zararlı ekleri FortiSandbox’a daha fazla analiz için göndermek için bu seçeneği etkinleştirin. FortiSandbox yapılandırması hakkında ayrıntılar için FortiSandbox antivirüs denetimi bölümüne bakın.

- Tarama modu: Sonuç bekleyin ve gönderin, e-postayı göndermeden önce tarama sonuçlarını beklemek anlamına gelir. Sadece gönderin, e-postayı FortiSandbox’a gönderir ancak tarama sonuçlarını beklemeden postayı teslim eder.

- Eklenti analizi: E-posta eklerini FortiSandbox’a göndermek için etkinleştirin. İstenirse, farklı tarama sonuçları için farklı eylemler yapılandırın.

- Kötü Amaçlı/Virüs

- Yüksek risk

- Orta risk

- Düşük risk

- Sonuç Yok

- URL analizi: URL’leri FortiSandbox’a göndermek için etkinleştirin. İstenirse, farklı tarama sonuçları için farklı eylemler yapılandırın.

- Kötü Amaçlı/Virüs

- Yüksek risk

- Orta risk

- Düşük risk

- Sonuç Yok

Content Profile

- SMTP kimlik doğrulamasında taramayı atla: SMTP oturumu kimlik doğrulaması yapıldığında içerik profili taramasını atlamak için etkinleştirin.

- Parçalı e-posta algıla: Parçalanmış e-postaları algılamak ve engellemek için etkinleştirin.Outlook gibi bazı posta kullanıcı arayüzleri büyük e-postaları birden fazla alt mesaja bölebilir. Bu, aşırı boyut sınırlarını/taramayı atlamanın bir yolu olarak kullanılır.

- Parola korumalı Office/PDF belgesini algıla: Eğer ekli bir MS Office, OpenOffice veya PDF belgesi parola korumalıysa ve içeriğini tarayabilmek için çözümlenemezse, içerik eylem profilde yapılandırılan engelleme eylemini uygulamak için etkinleştirin.Office/PDF belgesini çözme girişiminde bulun:Önceden tanımlanmış veya kullanıcı tanımlı parolaları kullanarak MS Office, OpenOffice veya PDF eklerini çözmek için etkinleştirin. Ayrıntılar için Dosya parolasını yapılandırmaya bakın.

- Gömülü bileşen algıla: Belgeler, bir arşiv gibi, bazen belge tarafından kullanılan video, grafik, ses ve diğer dosyaları içerebilir. Dosyanın dışarıdan bu tür dosyalara bağlantı kurmak yerine, gereken dosyayı kendisi içine gömerek, belge daha taşınabilir hale gelir. Ancak bu durum aynı zamanda belgelerin gerçek saldırı vektörü olan enfekte dosyaları gizlemek için kullanılabileceği anlamına gelir.Microsoft Office, Microsoft Visio, OpenOffice.org ve PDF belgeleri gibi MIME türlerine sahip belge içinde yer alan dosyaların taranabilmesi için etkinleştirin.

- Politika eşleşmesinde iletinin teslimini ertele: Bant genişliğini korumak için politikada yapılandırılan belirli göndericilerden gelen e-postaların iletinin teslimini ertelemek için etkinleştirin. Bu şekilde, düşük öncelikli, bant genişliği tüketen trafiği belirli zamanlarda gönderme maliyetine karşılık zirve saat bant genişliğini koruyabilirsiniz. Örneğin, bu işlevi pazarlama kampanyası e-postalarının veya kitlesel posta gönderimlerinin göndericilerine uygulayabilirsiniz.

- Teslimi ertelenen iletinin maksimum boyutunu girin: FortiMail birimi büyük e-posta iletilerinin işlemesini ertelemek için dosya boyutu sınırlamasını belirtin. Etkinleştirilmezse, büyük iletiler ertelenmez.Bir e-posta ileti içinde izin verilen maksimum ek sayısını belirtin. Geçerli aralık 1 ile 100 arasındadır. Varsayılan değer 10’dur.

- Maksimum boyut:Belirtilen maksimum boyutu aşan e-posta (mesajın kendisi veya ekler) için alınacak eylemleri belirtebilirsiniz.

- Yetişkin içerik analizi: Yetişkin içerik tarama lisansını satın aldıysanız, yetişkin içeriklerini tarayabilmek için etkinleştirebilirsiniz.Tarama hassasiyetini ve görüntü boyutlarını Sistem > FortiGuard > Yetişkin İçerik Analizi altında yapılandırabilirsiniz.

- İçerik silme ve yeniden yapılandırma (CDR) yapılandırma: E-posta gövdesinde ve eklerinde HTML içerikleri, potansiyel olarak zararlı etiketler ve öznitelikler (hiperbağlantılar ve betikler gibi) içerebilir. MS Office ve PDF ekleri, potansiyel olarak zararlı makrolar, etkin betikler ve diğer etkin içerikler içerebilir. FortiMail, potansiyel olarak zararlı içerikleri kaldırma veya etkisiz hale getirme yeteneği sunar ve e-posta mesajlarını ve ek dosyalarını yeniden yapılandırır.

- HTML içeriği: E-posta mesajlarının text/html kısımlarında hypertext markup language (HTML) etiketlerini algılamak için etkinleştirin.

- Metne dönüştür: HTML içeriğini sadece metin içeriğine dönüştürün.

- İçeriği değiştir: HTML içeriğini değiştirin.

- Etkin içerikEtkin içeriği Koru veya Kaldır olarak seçin.

- URL

Aşağıdaki eylemlerden birini seçin:

- Koruma: URL’leri koruyun.

- Kaldır: URL’leri kaldırın. URL tıklama koruması ve FortiIsolator ayarlarını görüntülemek için Ayarları görüntüle’ye tıklayın (bkz. Lisanslı özellikleri yapılandırma).

- FortiIsolator’a yönlendir: Kullanıcıyı FortiIsolator’a yönlendirerek kullanıcının FortiIsolator üzerinden gezinmesini sağlayın. FortiIsolator hakkında bilgi için Lisanslı özellikleri yapılandırma bölümüne bakın.

- Tıklama Koruma’ya yönlendir: URL’yi yeniden yazın ve kullanıcı URL’ye tıkladığında URL’yi tarama ve yapılandırılan eylemleri gerçekleştirme (bkz. Lisanslı özellikleri yapılandırma).

- Tıklama Koruma + FortiIsolator’a yönlendir: URL’yi yeniden yazın ve kullanıcı URL’ye tıkladığında URL FortiMail tarafından taranmak üzere FortiIsolator’a yönlendirilsin. Eğer URL kötü niyetli ise, URL engellenecek; eğer URL temiz ise, URL FortiIsolator’a yönlendirilmek üzere yeniden yazılacak ve kullanıcı FortiIsolator üzerinden gezinecektir.

- Etkisizleştir: URL’yi etkisiz hale getirin.

- Uygula:URL’ler için belirtilen eylemin Hangi etiket özniteliği, Hangi etiket metin içeriği veya her ikisi için geçerli olmasını seçin.

- Metin içeriği:E-posta mesajlarının düz metin içeriğinde URL işleme için uygun eylemi yapılandırın.

MS Office: MS Office eklerinin etkisiz hale getirilmesi ve yeniden yapılandırılması için etkinleştirin. Bu aynı zamanda bir kez sıkıştırılmış olan .zip dosyalarını da içerir.

PDF: PDF eklerinin etkisiz hale getirilmesi ve yeniden yapılandırılması için etkinleştirin. Bu aynı zamanda bir kez sıkıştırılmış olan .zip dosyalarını da içerir.

Örnek vermek gerekirse aşağıdaki adımları izleyip deneme sağlayabilirsiniz.

- Fortiguard sitesinden zararlı kategorinin linkini kopyalıyoruz.

2-Elde ettiğimiz bu linki mail ile iletiyoruz.

3-İletilen mail aşağıdaki gibi FortiSandbox Url içerisinde tespit edilmiştir.

4-Detaylı inceleme için mesaj ID tarafında aşağıdaki logları inceliyoruz.

5-Karantina da olduğumuz mesajı deneme yapmak için serbest bırakıyoruz.

6-Fortimail içerisinde mesajın içeriğini inceliyoruz.

7-Serbest bırakılan mail tarafımıza ulaştı.

8-Linke erişim sağlamak istediğimizde linkin kaldırıldığını gözlemliyoruz. Burada farklı aksiyonlar alabilir veya bilgilendirme maili iletebilirsiniz.

Archive Handling

Arşiv ekleriyle hangi eylemin gerçekleştirileceğini belirlemek için etkinleştirin.

Parola Korumalı Arşivleri Engelle’yi seçtiyseniz parola korumalı arşivleri engeller.Sıkıştırması Başarısız Olan Arşivleri Engelle’yi seçtiyseniz başarılı bir şekilde sıkıştırılamayan arşivleri engellerNesteleme Derinliği sınırı tarafından yapılandırılan bir sınırı aşmışsa maksimum sıkıştırma seviyesiVarsayılan olarak, başarılı bir şekilde sıkıştırılamayan veya parola korumalı olan arşivler 10 seviyenin altında ise engellenecektir.Nesteleme derinliği sınırı ve ekteki arşivlerin derinliği göz önüne alındığında, FortiMail bir arşivin içindeki dosyaların türlerini de dikkate alabilir ve yapılacak eylemi belirler.Devre dışı bırakıldığında, FortiMail bir e-postanın arşiv içerip içermediğine göre Sınırla/Geç eylemini sadece gerçekleştirir. Yumurtlama derinliği, parola koruma, başarılı sıkıştırma ve arşivin içeriğindeki dosya türlerini dikkate almaz.

- Sıkıştırması Başarısız Olanları Algıla: Bir ekli arşiv başarılı bir şekilde sıkıştırılamazsa, örneğin sıkıştırma algoritması bilinmiyor ve içeriği tarayabilmek için sıkıştırılamaz.Bu seçenek yalnızca Arşiv İçeriğini Kontrol Et etkinleştirilmişse mevcuttur.

- Parola Korumalı Arşivleri Algıla: Bir ekli arşiv parola korumalıysa ve içeriği tarayabilmek için açılamıyorsa, örneğin sıkıştırılamaz.Bu seçenek yalnızca Arşiv İçeriğini Kontrol Et etkinleştirilmişse mevcuttur.

- Arşivi şifre çözmeyi dene: Ayarlanan şifreler kullanılarak arşivleri şifre çözmek ve tarayabilmek için etkinleştirin. Başarısız olursa, e-posta geçerli olacaktır. Bu seçenek yalnızca Arşiv İçeriğini Kontrol Et etkinleştirilmişse mevcuttur.

- Maksimum Sıkıştırma Seviyesi: Yumurtlama derinliği sınırını girin. Ekteki arşivin içindeki arşivlerin derinliğine bağlı olarak, FortiMail bir e-postanın engellenip geçirilmesi gerekip gerekmediğini belirlemek için aşağıdaki yöntemlerden birini kullanır.

- Maksimum Sıkıştırma Seviyesi 0 veya ekteki arşivin derinliği Maksimum Sıkıştırma Seviyesi’ne eşit veya daha azsa: Ek, diğer MIME dosya türlerinden biriyle eşleşen bir dosya içeriyorsa, o dosya türü için yapılandırılan eylemi gerçekleştirir, ya engeller ya da geçirir.

- Maksimum Sıkıştırma Seviyesi 0 veya ekteki arşivin derinliği Maksimum Sıkıştırma Seviyesi’nden daha fazlaysa: E-posta engellenir.

- Maksimum Sıkıştırma Seviyesi 0 veya ekteki arşivin derinliği Maksimum Sıkıştırma Seviyesi’nden daha fazlaysa ve Ek, diğer MIME dosya türlerinden hiçbirini içermiyorsa, e-posta geçerli olacaktır.

- Maksimum Sıkıştırma Seviyesi 0’dan büyükse ve ekteki arşivin derinliği Maksimum Sıkıştırma Seviyesi’ne eşit veya daha azsa: E-posta geçerli olacaktır.

- FortiMail, ZIP, PKZIP, GZIP, BZIP, TAR, RAR, JAR, CAB, 7Z ve EGG formatlarını destekler.

File Filter

Bu kısımda dosya uzantıları ve dosya tipleri ile birlikte kurallar oluşturabilirsiniz. Kural oluştururken dikkat etmeniz gerekmektedir, bunun sebebi ile gün içerisinde yoğun kullanmış olduğunuz dosya tipleri de engellenebilmektedir. Toplamış olduğum bazı bilgileri aşağıda sizinle paylaşacağım.

Örnekler

application/hta (.hta): Bu dosya türü, HTML Application (HTA) olarak bilinen Windows tabanlı uygulamaları tanımlar. HTA dosyaları, HTML, CSS ve JavaScript kodlarını içerebilir ve genellikle yerel sistem kaynaklarına erişim sağlamak için kullanılır.

application/inf (.inf): Bu dosya türü, Windows işletim sistemlerinde kullanılan bilgi dosyalarını tanımlar. INF dosyaları, sürücü yükleyicileri, sistem yapılandırmaları ve diğer yapılandırma bilgileri gibi çeşitli bilgileri içerebilir.

application/java-archive (.jar): Bu dosya türü, Java uygulamalarını ve uygulama bileşenlerini içeren Java arşiv dosyalarını temsil eder. Jar dosyaları genellikle Java sanal makinesi (JVM) tarafından çalıştırılır.

application/javascript (.js): Bu dosya türü, JavaScript kodlarını içeren metin dosyalarını temsil eder. JavaScript, web tarayıcılarında çalışabilen bir programlama dilidir ve web sayfalarına etkileşimli özellikler eklemek için kullanılır.

application/macbinary ve application/mac-binary (.bin): Bu dosya türleri, Macintosh bilgisayarlarında kullanılan ikili (binary) dosyaları temsil eder. MacBinary, dosya ve kaynak verilerini bir araya getirerek Macintosh sistemlerinde taşınabilir hale getiren bir dosya biçimidir.

application/marc (.mrc): Bu dosya türü, Makro Ekonomik Analiz ve Raporlama Sistemi (MARCS) tarafından kullanılan MARC (Machine-Readable Cataloging) veritabanı dosyalarını temsil eder. Bu dosyalar, kütüphaneler ve diğer bilgi kurumları tarafından kullanılan kataloglama verilerini içerir.

application/octet-stream: Bu medya türü, belirli bir dosyanın MIME türünün belirlenmediği veya belirli bir uygulamaya özgü olmadığı durumlarda kullanılır. İçerebileceği dosya türleri geniş bir yelpazede değişebilir ve bin, chm, com, jar, jsp, lnk, mrc, msi, py, scr, url, vbs gibi dosya uzantılarını kapsayabilir.

application/pkix-attr-cert (.ac): Bu dosya türü, PKIX (Public Key Infrastructure X.509) standardına uygun olarak oluşturulan ve genellikle sertifika yetkilileri tarafından kullanılan sertifika öznitelik dosyalarını temsil eder.

application/pkix-cert (.crt): Bu dosya türü, X.509 standartlarına uygun olarak oluşturulan dijital sertifikaları temsil eder. Bu sertifikalar genellikle web sitelerinde güvenli bağlantılar sağlamak için kullanılır.

application/vnd.adobe.air-application-installer-package+zip (.air): Bu dosya türü, Adobe AIR uygulama yükleyici paketlerini temsil eder. Adobe AIR, web teknolojileri kullanılarak oluşturulan platformlar arası uygulamaların dağıtımı için bir ortam sağlar.

application/vnd.adobe.fxp (.fxp): Bu dosya türü, Adobe Flex Projesi’nin derlenmiş bir şeklini temsil eder. Adobe Flex, zengin internet uygulamalarının (RIA) oluşturulmasını sağlayan bir yazılım geliştirme framework’üdür.

application/vnd.android.package-archive (.apk): Bu dosya türü, Android işletim sistemine özgü uygulama paketlerini temsil eder. APK dosyaları, Android cihazlara uygulama yüklemek için kullanılır.

application/vnd.apple.installer+xml (.mpkg): Bu dosya türü, macOS işletim sistemi için paket yükleyicisi dosyalarını temsil eder. MPKG dosyaları, macOS’ta yazılım kurulumu ve güncellemeleri için kullanılır.

application/vnd.fdsn.seed (.seed): Bu dosya türü, seismoloji alanında kullanılan FDSN (Federation of Digital Seismograph Networks) Seed veri formatını temsil eder. Seed dosyaları, yer sarsıntılarının ve diğer jeolojik olayların kaydedilmesi ve paylaşılması için kullanılır.

application/vnd.ms-htmlhelp (.chm): Bu dosya türü, Microsoft Compiled HTML Help formatındaki yardım dosyalarını temsil eder. CHM dosyaları, bir dökümantasyon sistemi olarak kullanılır ve genellikle Windows işletim sistemlerinde kullanılan yardım dosyalarını içerir.

application/winhlp (.hlp): Bu dosya türü, Windows Yardım dosyalarını temsil eder. HLP dosyaları, Windows işletim sistemlerinde kullanılan yardım dokümantasyonunu içerir.

application/x-applescript (.applescript): Bu dosya türü, AppleScript betiklerini temsil eder. AppleScript, Macintosh bilgisayarlarında kullanılan bir betik dilidir ve sistem ve uygulama otomasyonu için kullanılır.

application/x-binary ve application/x-macbinary (.bin): Bu dosya türleri, ikili (binary) dosyaları temsil eder. İkili dosyalar, metin yerine düşük seviyede makine kodunu içerir ve genellikle doğrudan bir uygulama tarafından yürütülür.

application/x-bytecode.python (.pyc): Bu dosya türü, Python programlama dilinde derlenmiş bytecode dosyalarını temsil eder. PYC dosyaları, Python kodunun çalıştırılabilir hale getirilmiş halidir.

application/x-csh ve text/x-script.csh (.csh): Bu dosya türleri, C Shell (csh) betiklerini temsil eder. C Shell, Unix benzeri sistemlerde kullanılan bir kabuk programıdır ve komutları yürütmek için kullanılır.

application/x-internett-signup (.ins): Bu dosya türü, İnternet abonelik işlemlerini otomatikleştirmek için kullanılan dosyalardır. INS dosyaları genellikle web tarayıcıları tarafından tanınır ve kullanıcılara otomatik olarak bir abonelik formu sunar.

application/x-msdownload (.exe): Bu dosya türü, Windows işletim sistemi için yürütülebilir dosyaları temsil eder. EXE dosyaları, bir programı çalıştırmak için kullanılır ve Windows kullanıcıları tarafından sıklıkla kullanılan dosya türüdür.

application/x-msi (.msi): Bu dosya türü, Windows Installer paketlerini temsil eder. MSI dosyaları, yazılım kurulumu ve dağıtımı için kullanılan bir formattır ve Windows işletim sistemi tarafından desteklenir.

application/x-newton-compatible-pkg (.pkg): Bu dosya türü, eski Apple Newton PDA (Kişisel Dijital Asistan) cihazlarıyla uyumlu yazılım paketlerini temsil eder. PKG dosyaları, Newton cihazlarına uygulama ve veri yükleme işlemlerinde kullanılırdı.

application/x-python-code (.pyc, .pyo): Bu dosya türü, Python programlama dilinde derlenmiş bytecode dosyalarını temsil eder. PYC ve PYO dosyaları, Python kodunun derlenmiş ve optimize edilmiş sürümleridir.

application/x-sh (.sh): Bu dosya türü, Unix ve Unix benzeri sistemlerde kullanılan kabuk (shell) betiklerini temsil eder. SH dosyaları, kabuk komutlarını içerir ve bir kabuk ortamında çalıştırılabilir.

application/x-silverlight-app (.xap): Bu dosya türü, Microsoft Silverlight web uygulamalarını temsil eder. XAP dosyaları, Silverlight platformunda çalışan ve zengin medya içeriği sağlayan web uygulamalarını içerir.

application/x-sprite (.spr): Bu dosya türü, Sprite dosyalarını temsil eder. Sprite, grafiksel nesnelerin animasyon veya oyunlarda kullanılmak üzere bir araya getirildiği bir görüntü dosyasıdır.

application/x-troff-ms ve text/troff (.ms): Bu dosya türleri, Unix benzeri sistemlerde kullanılan troff belge biçimlendirme sistemini temsil eder. Troff, metin belgelerini biçimlendirmek için kullanılan bir dökümantasyon aracıdır.

application/x-x509-ca-cert ve application/x-x509-user-cert (.crt): Bu dosya türleri, X.509 standartlarına uygun olarak oluşturulmuş genel veya kullanıcı sertifikalarını temsil eder. Bu sertifikalar genellikle dijital kimlik doğrulama ve şifreleme işlemlerinde kullanılır.

text/plain: Bu dosya türü, düz metin dosyalarını temsil eder. Düz metin dosyaları genellikle metin içeriğini içeren basit metin belgeleridir.

text/xml (.msc): Bu dosya türü, Extensible Markup Language (XML) formatındaki metin belgelerini temsil eder. XML dosyaları genellikle veri depolama ve veri alışverişi için kullanılır.

video/vdo ve video/x-isvideo (.isu): Bu dosya türleri, video dosyalarını temsil eder. Video dosyaları, hareketli görüntülerin kaydedildiği ve oynatıldığı medya dosyalarıdır.

ace: ACE uzantısı, WinAce arşiv formatını temsil eder. WinAce, sıkıştırılmış arşiv dosyalarını oluşturmak ve açmak için kullanılan bir programdır. .ace uzantılı dosyalar genellikle sıkıştırılmış dosya ve klasörleri içerir.

.dex: DEX (Dalvik Executable) uzantısı, Android işletim sistemi için derlenmiş uygulama dosyalarını temsil eder. DEX dosyaları, Java dilinde yazılmış olan uygulama kaynak kodlarının derlenerek oluşturulmuş hali olan bytecode’ları içerir.

.wim: WIM (Windows Imaging Format) uzantısı, Windows işletim sistemi için disk görüntüleme ve dağıtımı için kullanılan bir formatı temsil eder. WIM dosyaları, sistem yedekleme, kurtarma, kurulum ve güncelleme işlemlerinde kullanılır. Bu dosyalar genellikle Windows kurulum medyasında ve yedekleme araçlarında bulunur.