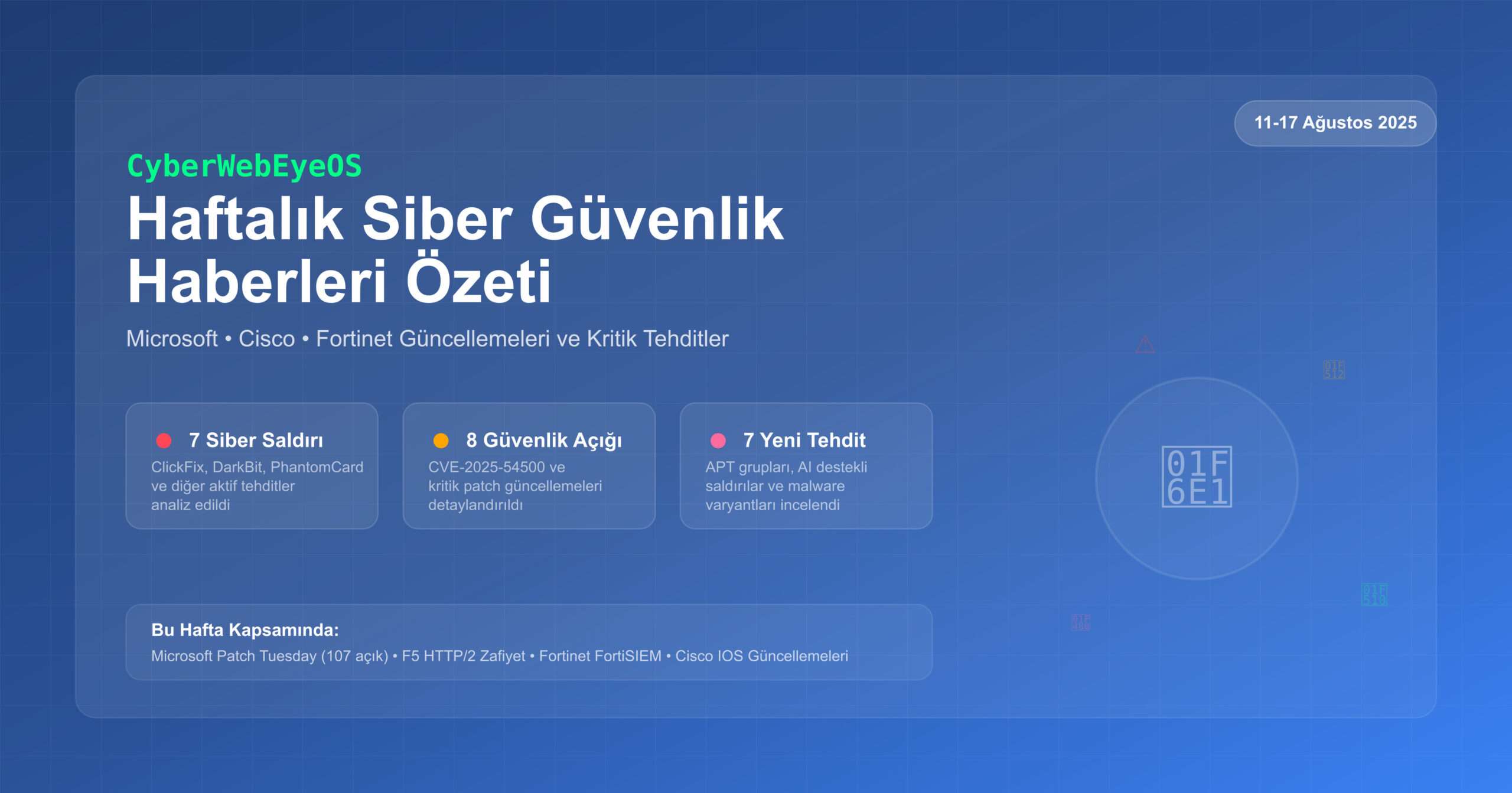

11-17 Ağustos 2025 haftasında siber güvenlik dünyası, büyük teknoloji firmalarından gelen kritik güncellemeler ve sofistike tehditlerdeki artışla şekillenirken, dijital güvenlik açıklarına karşı süregelen mücadeleyi gözler önüne serdi.

Microsoft, 12 Ağustos’ta Patch Tuesday güncellemelerini yayınlayarak 90’dan fazla güvenlik açığını giderdi. Bu güncellemeler arasında Windows ve Office paketlerinde uzaktan kod çalıştırmaya olanak sağlayan birçok zero-day açığı bulunuyordu.

Bu gelişmeler, Azure kullanıcılarını hedef alan kimlik avı kampanyalarının arttığı raporlarla eş zamanlı gerçekleşti. Saldırganlar, bulut ortamlarını ele geçirmek için yapay zeka destekli tuzaklar kullanıyor.

Cisco, IOS ve NX-OS yazılımları için acil güvenlik tavsiyeleri yayınlayarak, ağ altyapısına karşı hizmet reddi saldırılarına olanak sağlayabilecek açıkları yamaladı. Şirket ayrıca, ele geçirilmiş Cisco ekipmanları kullanan telekomünikasyon firmalarına yönelik yüksek profilli saldırı girişimi sonrasında tedarik zinciri tehditlerindeki artışa dikkat çekti.

Fortinet, FortiGate güvenlik duvarlarını kritik buffer overflow sorunlarını düzelten güncellemelerle güçlendirerek, potansiyel fidye yazılımı sızıntılarını önledi. Bu hafta, devlet destekli aktörlere atfedilen ve Avrupa genelinde hizmetleri kesintiye uğratan finansal kurumlara yönelik büyük çaplı DDoS saldırısı da dahil olmak üzere önemli siber olaylar yaşandı.

Ayrıca, LockBit gibi gruplardan gelen yeni fidye yazılımı varyantları, yamalanmamış sistemleri istismar ederek sağlık sektörünü hedef aldı. Uzmanlar, artan yapay zeka destekli tehditlere karşı organizasyonları yama yönetimi ve tehdit istihbaratını önceliklendirmeye çağırıyor. Bu özet, gelişen tehdit ortamında dikkatli savunmaların gerekliliğini vurguluyor.

Siber Saldırılar

ClickFix Tekniği ile Windows Makinelerini Ele Geçiren Hackerlar

Siber saldırganlar, kullanıcıları kötü amaçlı PowerShell komutları çalıştırmaya kandırmak için ClickFix adlı aldatıcı sosyal mühendislik yöntemini kullanıyor. Bu taktik genellikle kimlik avı e-postaları veya sahte hata mesajlarıyla başlayarak, bulut hizmetleri üzerinden kalıcılık sağlayan ve veri sızdıran Havoc gibi kötü amaçlı yazılımların dağıtımına yol açıyor. Organizasyonlar PowerShell aktivitelerini izlemeli ve kullanıcıları şüpheli istemlerden kaçınma konusunda eğitmelidir.

DarkBit Fidye Yazılımı VMware ESXi Sunucularını Hedef Alıyor

DarkBit hacker grubu, AES-128-CBC ve RSA-2048 anahtarlarıyla dosyaları şifreleyen özel fidye yazılımını VMware ESXi ortamlarına karşı kullanıyor. Saldırılar sanal makine disk dosyalarına odaklanarak iş operasyonlarını kesintiye uğratıyor, ancak araştırmacılar bazı şifreleyicileri fidye ödemesi yapmadan çözdüler. ESXi kullanıcılarının yama uygulaması ve olağandışı şifreleme aktivitesi için izlemeyi artırması öneriliyor.

Kanada Parlamentosu’na Siber Saldırı

Tehdit aktörleri, 9 Ağustos 2025’te son Microsoft güvenlik açığını istismar ederek Kanada Parlamentosu’na sızarak çalışan verilerini çaldılar. Olay, Kanada Siber Güvenlik Merkezi tarafından soruşturulurken, kimlik avı ve kimlik sahtekarlığı risklerini gözler önüne seriyor. Henüz bir atıf yapılmadı, ancak hükümeti hedef alan istismar trendleriyle uyumlu.

FireWood Kötü Amaçlı Yazılımı Linux Sistemlerini Saldırıyor

Gelsemium APT grubuna atfedilen FireWood backdoor’unun bir varyantı, komut çalıştırma ve veri sızdırma için web shell’ler aracılığıyla Linux sistemlerini hedef alıyor. Project Wood ailesine bağlı olarak keyfi kod çalıştırmaya ve kalıcılığa olanak tanıyor. Linux yöneticileri web shell göstergelerini taramalı ve shell erişimini kısıtlamalıdır.

PhantomCard Android Kötü Amaçlı Yazılımı Bankacılık Hırsızlığı için NFC Kullanıyor

Brezilyalı siber suçlulardan gelen yeni Android trojanı PhantomCard, hileli işlemler için kart verilerini gerçek zamanlı olarak aktarmak üzere NFC’yi istismar ediyor. Sahte güvenlik uygulamaları aracılığıyla dağıtılan yazılım, haydut ödeme terminali görevi görerek PIN’leri çalıyor ve fiziksel kart klonlama olmadan hırsızlığa olanak tanıyor. Kullanıcılar doğrulanmamış uygulamalardan kaçınmalı ve NFC’yi yalnızca gerektiğinde etkinleştirmelidir.

Microsoft Teams Uzaktan Kontrol Özelliğini Kötüye Kullanan Kimlik Avı

Saldırganlar, toplantılar sırasında erişim talep ederek yetkisiz sistem kontrolü elde etmek için Microsoft Teams’in uzaktan kontrol özelliğini kimlik avı kampanyalarında kullanıyor. Kurbanlar izin vermeye kandırılarak veri hırsızlığı veya daha fazla tehlike yaşıyor. Teams kullanıcıları talepleri doğrulamalı ve mümkün olduğunda politikalarda uzaktan kontrolü devre dışı bırakmalıdır.

Sofistike Gmail Kimlik Avı Kampanyası Savunmaları Atlatıyor

Gmail’e yönelik yeni kimlik avı saldırısı resmi Google uyarılarını taklit ederek, DKIM kontrollerini geçiyor ve kimlik bilgilerini toplamak için sites.google.com kullanıyor. Tıklamaya teşvik etmek için mahkeme celpnameleri veya güvenlik bildirimleri taklit ederek meşru e-posta zincirleriyle entegre oluyor. Gmail kullanıcıları gönderen detaylarını incelemeli ve istenmeyen uyarılardaki bağlantıları tıklamaktan kaçınmalıdır.

Güvenlik Açıkları

Ivanti Connect Secure, Policy Secure ve ZTA Güvenlik Açıkları

Ivanti, Connect Secure, Policy Secure ve Zero Trust Access ürünlerinde dört güvenlik açığını yamaladı. Bu açıklar arasında buffer overflow yoluyla kimlik doğrulamasız uzak saldırganların hizmet reddi saldırısı yapmasına olanak tanıyan iki yüksek önem dereceli sorun (CVE-2025-5456 ve CVE-2025-5462) bulunuyor. Orta önem dereceli açıklar XML external entity injection ve hatalı sembolik link işlemini içeriyor. Bulut kullanıcıları otomatik güncelleniyor, ancak şirket içi yöneticilerin manuel yama uygulaması gerekiyor.

SAP Güvenlik Yama Günü: 15 Güvenlik Açığı Giderildi

SAP’ın Ağustos 2025 yaması 15 açığı ele alıyor. S/4HANA ve Landscape Transformation’da düşük ayrıcalıklarla uzaktan kod çalıştırmaya olanak tanıyan üç kritik kod enjeksiyonu güvenlik açığı (CVE 2025-42957, 2025-42950, ve 2025-27429) bulunuyor. Diğer sorunlar NetWeaver ve Business One genelinde yetkilendirme atlama, XSS ve dizin traversal içeriyor. Yüksek riskli kurumsal ortamlar için güncellemelere öncelik verin.

Microsoft Patch Tuesday: 107 Güvenlik Açığı Düzeltildi

Microsoft’un Ağustos 2025 güncellemesi, Windows Graphics, Office, Excel ve Hyper-V gibi bileşenlerde 36 uzaktan kod çalıştırma güvenlik açığı (10 kritik) dahil 107 sorunu çözüyor. Ayrıcalık yükseltme açıkları 40 yama ile baskın durumda, yanında sahtekarlık, hizmet reddi ve bilgi ifşası riskleri bulunuyor. Zero-day rapor edilmedi, ancak Windows ekosistemleri için hızlı yamalama öneriliyor.

Kritik FortiSIEM Güvenlik Açığı Aktif Olarak İstismar Ediliyor

Fortinet’in FortiSIEM’inde ciddi OS komut enjeksiyonu açığı (CVE-2025-25256), 7900 portu üzerinden kimlik doğrulamasız uzaktan komut çalıştırmaya olanak tanıyor. Kavram kanıtı istismarlar yaygın durumda, net tehlike göstergeleri yok. Etkilenen sürümler 5.4 ile 7.3 arasını kapsıyor; hemen yükseltin veya geçici önlem olarak port erişimini kısıtlayın.

Hackerlar Root’lanmış Android Cihazların Tam Kontrolünü Ele Geçirebiliyor

Root’lanmış Android cihazlardaki güvenlik açığı, saldırganların özel bir açığı istismar ederek potansiyel olarak tam kontrol ele geçirmesi ve kullanıcı verilerini tehlikeye atmasına olanak tanıyor. Bu durum milyonlarca cihazı etkiliyor ve istismarlar ilk kez 2025 başında fark edildi. Root’lanmış cihaz kullanıcıları derhal cihaz güvenliğini gözden geçirmelidir.

Cisco Secure Firewall Güvenlik Açığı

Windows için Cisco Secure Client’taki (Secure Firewall Posture Engine ile) bu açık, kimlik doğrulamalı yerel saldırganların yetersiz IPC doğrulaması yoluyla DLL hijacking yapması ve SYSTEM ayrıcalıklarıyla keyfi kod çalıştırmasına olanak tanıyor. 5.1.7.80’e kadar sürümleri etkiliyor; 5.1.8.1 veya sonrasına güncelleyin.

Snort 3 Tespit Motoru Güvenlik Açığı

Snort 3’teki güvenlik açıkları, özellikle ağ güvenliği kurulumlarında saldırganların tespiti atlatması ve sistemleri tehlikeye atmasına olanak tanıyabilir. Ayrıcalık yükseltmesini önlemek için etkilenen Linux çekirdekleri ve ilgili araçlar için yamalar gereklidir.

Elastic EDR 0-Day Güvenlik Açığı

Elastic EDR’deki zero-day açığı korumaları atlatarak kötü amaçlı yazılım çalıştırmaya ve Blue Screen of Death (BSOD) çökmelerine neden oluyor. 17 Ağustos 2025’te keşfedilen açık endpoint güvenliğine risk oluşturuyor; acil olarak güncellemeleri uygulayın.

Tehditler

SoupDealer Kötü Amaçlı Yazılımı Hedefli Saldırılarda Tespiti Atlatıyor

SoupDealer adlı yeni Java tabanlı yükleyici, Türkiye’deki sistemleri hedef alan kimlik avı kampanyalarında görüldü. Bu kötü amaçlı yazılım yalnızca Türkçe dil ayarları ve belirli konum kriterleri olan Windows makinelerinde etkinleşir ve test edilen tüm sandbox’ları, antivirus motorlarını ve EDR/XDR çözümlerini atlayabilir. Geleneksel savunmalara görünmez olmak için yalnızca bellekte çalışma ve meşru sistem araçları kullanıyor. Ağustos 2025 başında gözlemlenen kampanya, davranışsal tespit ve çok katmanlı güvenlik ihtiyacını vurguluyor.

CastleLoader Kimlik Avı Tuzaklarıyla Yüzlerce Kişiyi Enfekte Ediyor

2025 başından beri aktif olan modüler kötü amaçlı yazılım yükleyicisi CastleLoader, Cloudflare temalı ClickFix kimlik avı ve sahte GitHub depoları aracılığıyla 400’den fazla cihazı tehlikeye attı. Mayıs 2025’e kadar 1.634 denemeden %28.7 enfeksiyon başarı oranıyla StealC, RedLine ve çeşitli RAT’ler gibi yükler sunuyor ve genellikle ABD hükümet kurumlarını hedefliyor. Saldırılar kullanıcıları kötü amaçlı PowerShell komutları çalıştırmaya kandıran sahte hata mesajlarıyla başlıyor.

Curly Comrades APT Özel Backdoor Dağıtıyor

Rus çıkarlarıyla uyumlu yeni APT grubu Curly Comrades, 2024 ortasından beri MucorAgent adlı özel backdoor kullanarak Doğu Avrupa organizasyonlarını hedefliyor. Kalıcılık için NGEN COM hijacking kullanarak Mimikatz gibi araçlarla kimlik bilgilerini çalıyor ve curl.exe aracılığıyla veri sızdırıyor. Gürcistan ve Moldova’daki hükümet ve enerji sektörleri dahil kurbanlar uzun vadeli casusluğu vurguluyor.

VexTrio Sahte CAPTCHA’lar ve Kötü Amaçlı Uygulamalar Kullanıyor

VexTrio hackerları robot görüntüleri içeren sahte CAPTCHA sayfaları ve Google Play ile App Store’da bir milyondan fazla indirme alan kötü amaçlı uygulamalar aracılığıyla spam ve dolandırıcılık dağıtıyor. Hugmi ve Spam Shield gibi isimler altındaki uygulamalar flört araçları veya spam engelleyicileri gibi görünse de reklam itiyor, abonelik zorluyor ve veri topluyor. Paylaşılan altyapı onları Tinder gibi markaları ihlal eden daha geniş dolandırıcılık operasyonlarına bağlıyor.

Yapay Zekanın Siber Tehditler ve Yıkımdaki Rolü

Yapay zeka siber riskleri artırarak suçluların kimlik sahtekarlığı, keşif, zero-day istismarları ve veri zehirleme saldırılarını ölçeklendirmesine olanak tanıyor. Örneğin, LLM’ler başarı oranlarını korurken %95’ten fazla maliyet azaltımıyla kimlik avını otomatikleştirebiliyor. Bu durum saldırganlar için engelleri düşürerek, manipüle edilmiş algoritmalar yoluyla finans gibi sektörlerde yaygın yıkıma yol açabilir.

Özel Phishletler FIDO Kimlik Doğrulamasını Atlatıyor

Tehdit aktörleri, kullanıcıları uygulama kodları gibi daha az güvenli MFA yöntemlerine zorlayarak FIDO tabanlı kimlik doğrulamasını düşürmek için AiTM çerçevelerinde özel phishletler kullanıyor. Desteklenmeyen kullanıcı aracıları taklit ederek kimlik bilgilerini ve oturum çerezlerini müdahale edip Microsoft Entra ID gibi sistemlerdeki korumaları atlıyor. Bu gelişen taktik sofistike düşmanlardan risk oluşturuyor.

SmartLoader Sahte GitHub Depoları ile Yayılıyor

SmartLoader, oyun hilelerini ve çatlatılmış yazılımları taklit eden aldatıcı GitHub depoları aracılığıyla Lumma Stealer ve Rhadamanthys gibi bilgi hırsızlarına yol açacak şekilde dağıtılıyor. Kötü amaçlı yazılım zamanlanmış görevler yoluyla kalıcılık için gizlenmiş Lua scriptleri kullanıyor ve güvenilen süreçlere yük enjekte ediyor. AI tarafından üretilen README’ler depoları meşru gösterse de ipuçları doğal olmayan ifadeler ve gizli yükleri içeriyor.

Bu hafta siber güvenlik dünyasında yaşanan gelişmeler, organizasyonların proaktif güvenlik önlemleri alması ve güncel kalması gerektiğini bir kez daha vurguluyor. Düzenli yama yönetimi, kullanıcı eğitimi ve çok katmanlı güvenlik yaklaşımları, gelişen tehdit ortamında kritik önem taşımaktadır.