Açılımı Cross-Site Scripting olan XSS saldırıları Reflected XSS, Stored XSS ve DOM XSS olmak üzere üçe ayrılmaktadır. Reflected XSS saldırısı bir web uygulamasının veri giriş noktalarında eğer denetleme/filtreleme/bloklama mekanizmaları yoksa ve saldırganın bu veri giriş noktasına girdiği script kodları (örn; javascript, visual basic script) sayfaya çıktı olarak “yansıtılıyorsa” saldırganların bu yolla kendi değerlerini sayfaya yansıttırması işlemine denir. Reflected kelimesi Türkçede “yansıtılmış” anlamına gelmektedir. Stored XSS saldırısı, bir web uygulamasının veri giriş noktalarında eğer denetleme/filtreleme/bloklama mekanizması yine yoksa ve saldırganın bu veri giriş noktasına girdiği script kodları (örn; javascript, visual basic script) veritabanına kaydolarak sayafaya çıktı olarak yansıtılıyorsa saldırganların bu yolla keni değerlerini veritabanına kaydedip sayfaya yansıttırması işlemine denir. DOM XSS’e gelince bu saldırı ise saldırganın (içerisine script kodları ekleyerek) özenle hazırladığı bir url’i internette bir yolla paylaşması sonrası linke gidildiğinde kodların sunucuya hiç gitmeden (istemci) tarayıcıda dönüp ekrana yansıtılmasına denir.

Özetle; Reflected XSS, saldırganın girdiği kodların sunucuya gidip sunucuda barınmadan (istemcilere) geri döndüğü saldırılara denir. Stored XSS, saldırganın girdiği kodların sunucuya gidip sunucuda bir depolama formatında saklandığı (örn; veritabanı) ve bu depolamadan (istemcilere) geri döndüğü saldırılara denir. DOM XSS, saldırganın girdiği kodların sunucuya gitmeden istemci tarayıcısından istemci tarayıcısına döndüğü saldırılara denir.

Stored XSS Nasıl Yapılır?

İlk Metin Kutusu:

Deneme

İkinci Metin Kutusu:

<script>alert(‘Sayfa XSS Açığına Sahip’);</script>

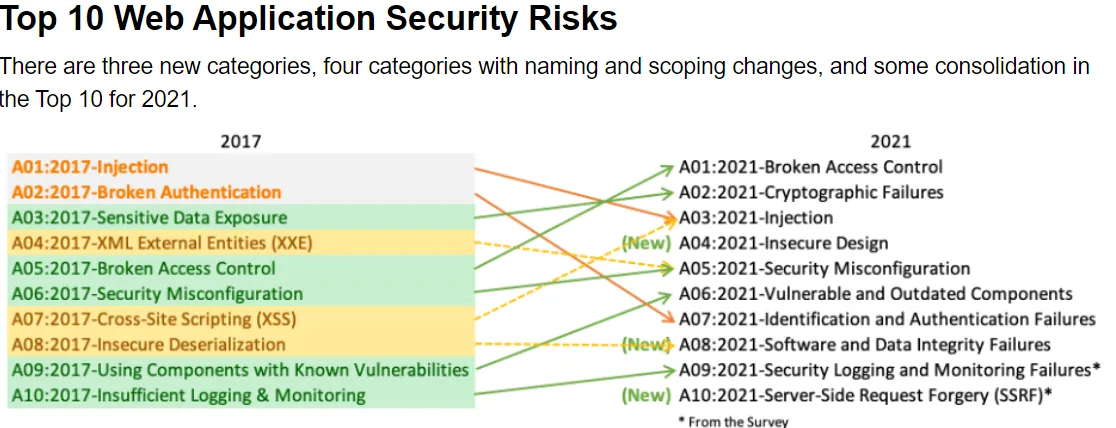

A7:2017-Cross-Site Scripting (XSS)

Threat Agents / Attack Vectors Security Weakness Impacts App. Specific Exploitability: 3 Prevalence: 3 Detectability: 3…

Ancak bu durum saldırı amacı ile de kullanılabilir. Saldırgan, kurbana aşağıdaki URL’i göndererek tıklamasını sağladığında, kurban eski parolası ile bir daha oturum açamayacaktır. Bunun yanında saldırgan ise kendisinin belirlediği yeni parola (“Parola12345”) ile kurban kullanıcı gibi oturum açabilecektir.

Eğer bu link doğrudan tıklamak yerine, bir şekilde çağırılırsa da yine link tıklanmış gibi CSRF zafiyeti barındıran sayfaya talepte bulunulur ve parola değişikliği gerçekleşir. Örneğin bir web sitesindeki resim dosyası, aşağıda da görüldüğü gibi, kaynak olarak CSRF’li sayfayı gösterirse bu siteye bir talepte bulunulur.

<img src=”http://127.0.0.1/dvwa/vulnerabilities/csrf/?password_new=Parola12345&password_conf=Parola12345&Change=Change#” width=”0″ height=”0″>

Bu durum kötüye kullanılabilir. Saldırgan bir URL’i kurbana doğrudan tıklatmak yerine, kurbanı hazırladığı bir web sayfasına da yönlendirebilir. Saldırgana ait bu web sayfasındaki bir resim de CSRF zafiyeti barındıran sayfaya talepte bulunursa kurbanın parolası yine değişmiş olur. Çünkü bu talebi yapacak olan taraf web sayfasına giren ve resmin gösterileceği kurbandır.