CVE-2024-55950, Tabby (eski adıyla Terminus) terminal emülatöründe ve SSH istemcisinde tespit edilen yüksek şiddetteki bir güvenlik açığıdır. Windows, macOS ve Linux platformlarında yaygın olarak kullanılan Tabby, yaklaşık 61.000 GitHub yıldızına ve 15 milyonun üzerinde indirmeye sahip geniş bir kullanıcı kitlesine sahiptir. Ancak, uygulamanın macOS versiyonunda tespit edilen aşırı izinler, kullanıcıların gizlilik ve güvenliğini ciddi şekilde tehdit etmektedir.

Açığın Teknik Detayları

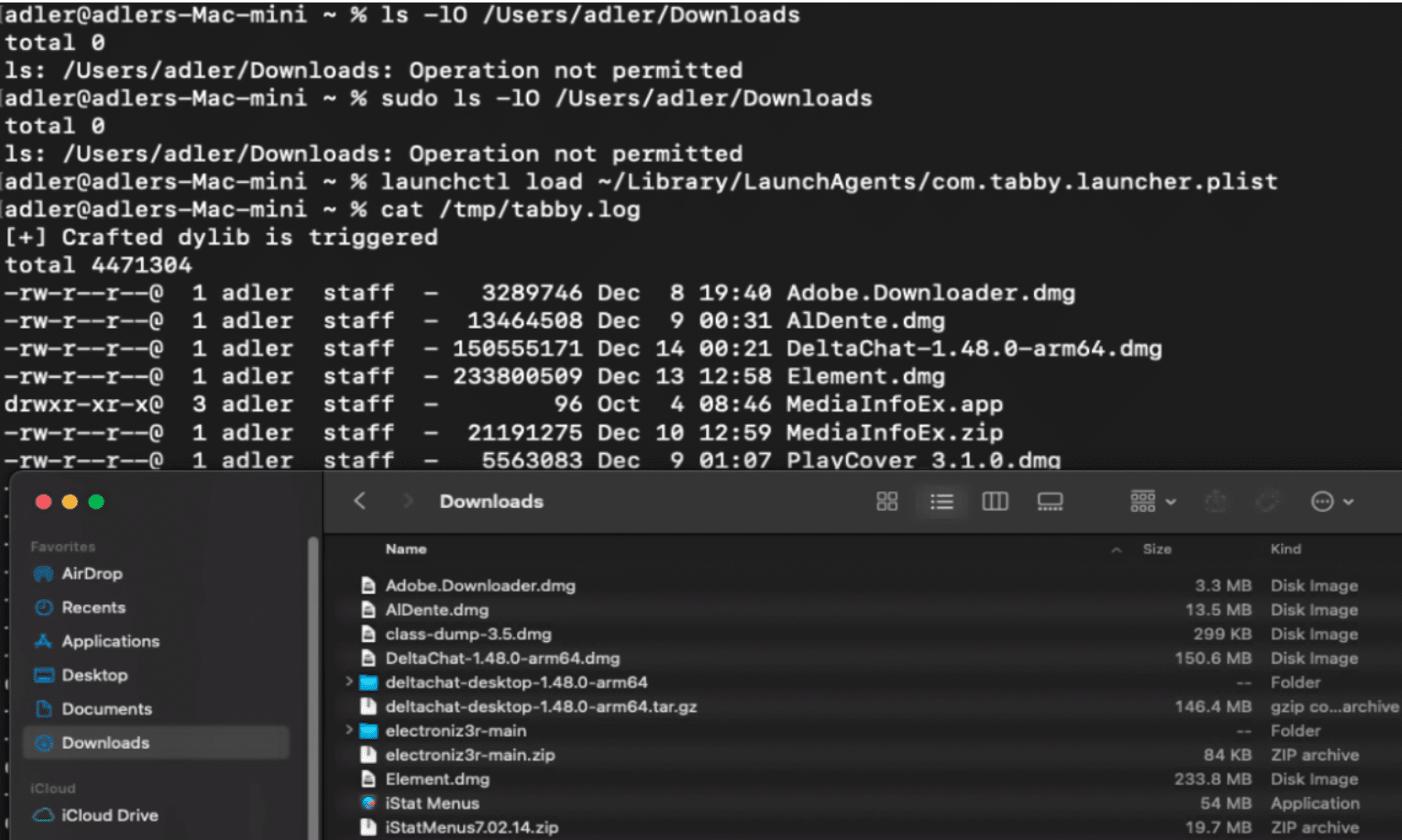

Tabby’nin macOS uygulaması, gereksiz erişim izinleriyle işaretlenmiştir. Bu izinler, Apple Events aracılığıyla kameraya, mikrofona ve kişisel dosyalara erişim sağlamaktadır. Bu aşırı izinler, Tabby’nin işleyişi için aslında gerekmeyen tehlikeli yetkilerle birleşmektedir:

- com.apple.security.cs.allow-dyld-environment-variables

- com.apple.security.cs.disable-library-validation

Yapılan açıklamalara göre, bu yetkiler Tabby’nin işleyişi için gerekli değildir. Çünkü Tabby’nin eklenti sistemi, NodeJS tabanlıdır ve harici yerel kütüphaneler gerektirmez. Bu yetkiler, iTerm2 ve Waveterm gibi benzer terminal emülatörlerinde bulunmamakta ve bu da bu izinlerin gerekliliğini sorgulamaktadır.

Açığın Yaratabileceği Tehditler

Aşırı izinler, birçok saldırı vektörüne yol açmaktadır. Bunlar arasında:

1️⃣ TCC Bypass: Saldırganlar, DYLD_INSERT_LIBRARY enjeksiyonu veya dylib hijacking gibi yöntemlerle kötü amaçlı kod enjekte edebilir. Enjekte edilen bu kod, Tabby’nin geniş izinlerini devralarak, yetkisiz erişim sağlar. Bu erişim, şunları içerebilir:

- Kamera ve mikrofona izinsiz erişim: Gizli izleme yapma riski.

- Kişisel dizinlere (Downloads, Documents vb.) erişim: Kullanıcı verilerinin izinsiz ele geçirilmesi.

- Sistem seviyesinde erişim: Kullanıcı onayı olmadan sistem düzeyinde işlemler gerçekleştirilmesi.

2️⃣ Gizlilik İhlalleri: Yetkisiz izleme ve veri sızıntısı, kullanıcı gizliliğini ciddi şekilde ihlal edebilir. Donanım üzerinden izinsiz erişimle yapılan sessiz izleme, büyük bir risk teşkil eder.

3️⃣ Güvenlik İhlalleri: Enjekte edilen kötü amaçlı kod, macOS güvenlik kontrollerini geçebilir ve izinsiz işlemler yaparak kullanıcı bilgilerini tehlikeye atabilir.

Yapılan uyarılarda, “Tabby’nin geniş kullanıcı kitlesi ve sahip olduğu geniş TCC izinleri göz önüne alındığında, bu açığın sonuçları son derece endişe vericidir” denilmektedir.

Etkilenen Sürümler ve Güncelleme Önerisi

CVE-2024-55950 açığı, Tabby’nin 1.0.216 öncesi sürümlerini etkilemektedir. Kullanıcıların, güvenlik yamasını içeren 1.0.216 sürümüne acilen geçiş yapmaları şiddetle tavsiye edilmektedir.

Riskin Azaltılması İçin Öneriler

- Gereksiz İzinlerin Gözden Geçirilmesi: com.apple.security.cs.allow-dyld-environment-variables gibi gereksiz izinlerin kaldırılması önerilmektedir.

- En Az İzin Prensibi: Yapılandırmalar, uygulamanın tam işlevselliği için gerekli olan minimum izinlerle uyumlu olmalıdır.

Proof-of-Concept (PoC) ve Gerçek Dünya Etkileri

Güvenlik araştırmacısı Winslow, bu açığı keşfederek, güvenlik risklerinin gerçek dünyadaki yansımalarını gösteren bir proof-of-concept (PoC) exploit yayımlamıştır. Bu, açığın kötüye kullanılma potansiyelini somut bir şekilde ortaya koymaktadır.

Sonuç ve Öneriler

Tabby, yalnızca bu tür güvenlik açıklarıyla karşılaşan ilk yüksek profilli uygulama değildir. Daha önce CVE-2020-24259 (Signal TCC Bypass) ve CVE-2023-26818 (Telegram TCC Bypass) gibi benzer açıklar tespit edilmiştir. Ancak Tabby’nin durumu, terminal emülatörlerinin genellikle yükseltilmiş ayrıcalıklara ihtiyaç duyması nedeniyle daha büyük bir risk taşımaktadır. Başarılı bir TCC bypass’ı, çok daha büyük güvenlik tehditlerine yol açabilir.

Geliştiricilere Tavsiyeler: Gereksiz izinlerin değerlendirilmesi ve saldırı yüzeylerini minimize etmek için uygulama izinlerinin sınırlanması önemlidir.

macOS kullanıcılarının Tabby’yi kullanmaya devam etmeleri için, en güncel sürüme geçiş yapmaları yalnızca tavsiye edilmekle kalmayıp, aynı zamanda kritik bir güvenlik önlemidir.